Роутер.

19.07.2017

Знакомство с Windows Server 2016. Роутер.

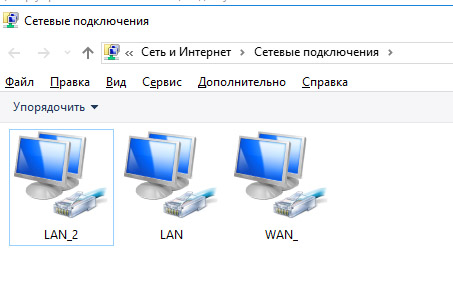

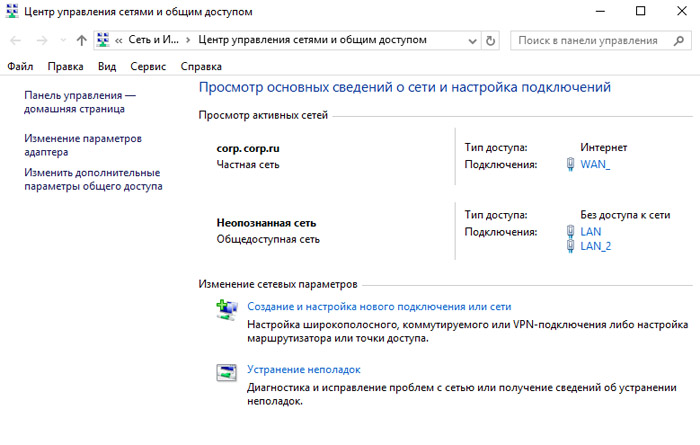

Вернёмся к машине "Gateway" и настроем функции роутера. Как я писал ранее - мы настраиваем сервер, который будет раздавать интернет, поэтому у него должно быть 2 сетевых интерфейса - локальный интерфейс "LAN" и интерфейс который видит интернет - "WAN_". И да, мне пришлось переименовать её из «WAN» в «WAN_», так как я убирал адаптер, а затем вернул, но при этом назвать интерфейс также система не дала. Также вспомним что машина теперь не в домене, а в рабочей группе "GATE", мне пришлось вывести её из домена потому что не работал DHCP-сервер. В этой статье мы будем рассматривать роль "Удалённый доступ" или в «eng» варианте "RRAS"(Remote Routing Access Services).

В одной из предыдущих статей, когда мы настраивали сайты, нужна была коммуникация между машинами, которые находятся в разных подсетях - вот как раз это и обеспечивает роутер, а если точнее маршрутизация на роутере.

Итак, роль "Удалённый доступ" обеспечит нам маршрутизацию - чтобы бы могли посылать пакеты в разные подсети и не менять для этого маску с /24 на /16; обеспечит нам NAT+PAT - чтобы на клиентах нашего DHCP-сервера был доступ в интернет через "WAN" интерфейс нашего "Gateway"; обеспечит VPN тоннель - чтобы наши бухгалтера смогли работать на своих рабочих компах из дома, а мы админы могли слазить по RDP на серваки и починькать их. Поехали!

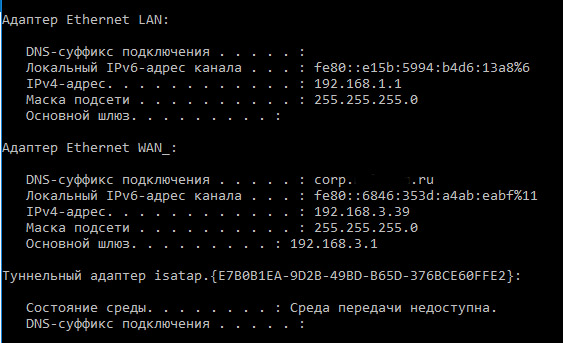

Выполняем команду "ipconfig" и смотрим что оба интерфейса правильно настроены:

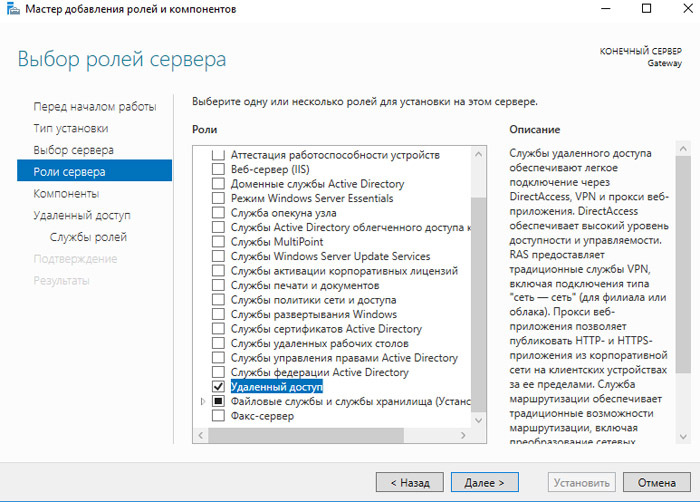

Далее через мастер добавления ролей установим роль "Удалённый доступ":

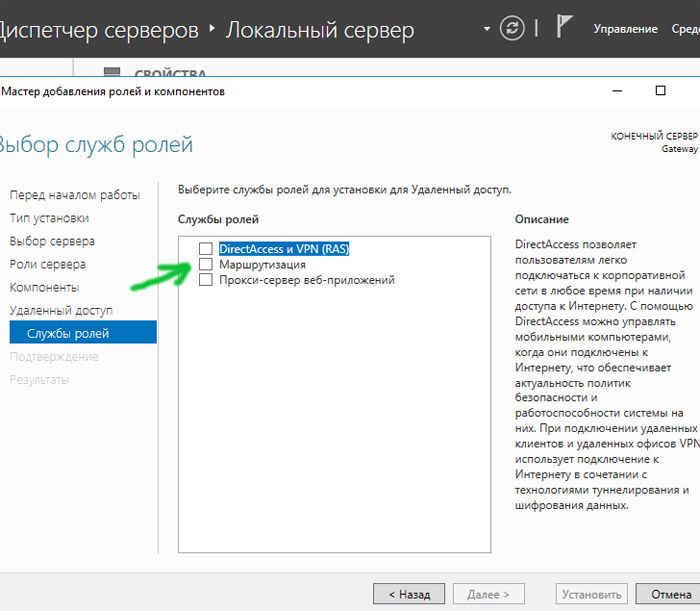

Отмечаем пункт "Маршрутизация", при этом пункт "DirectAccess и VPN" отметиться тоже нажатием кнопки "добавить компоненты".

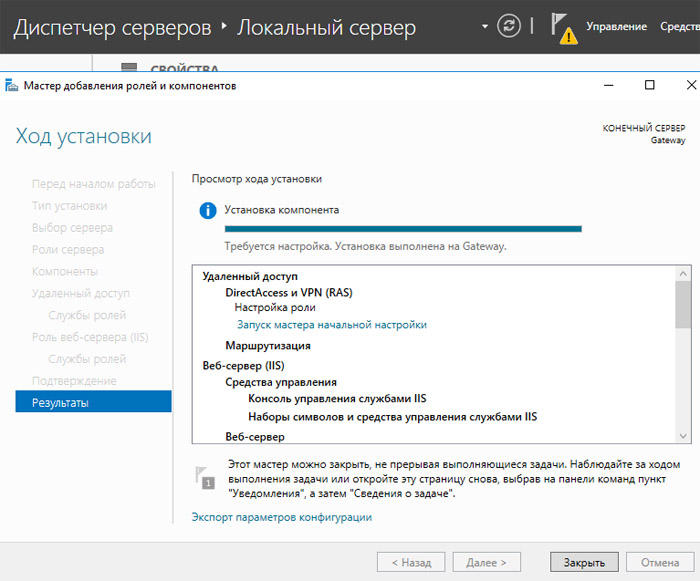

Установка закончена, жмём кнопку "закрыть"

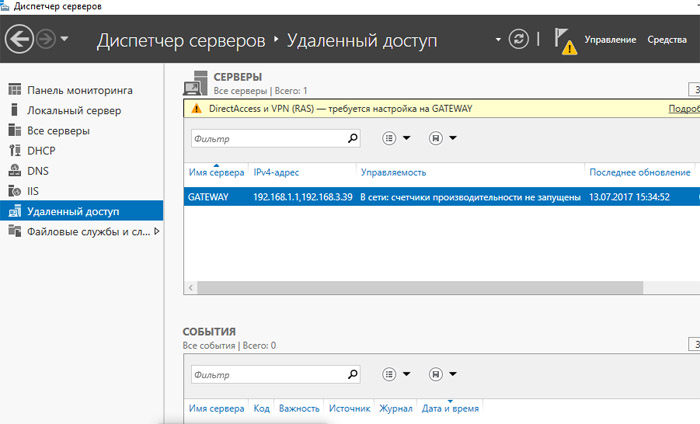

Слева в диспетчере сервера появился пункт "Удалённый доступ"

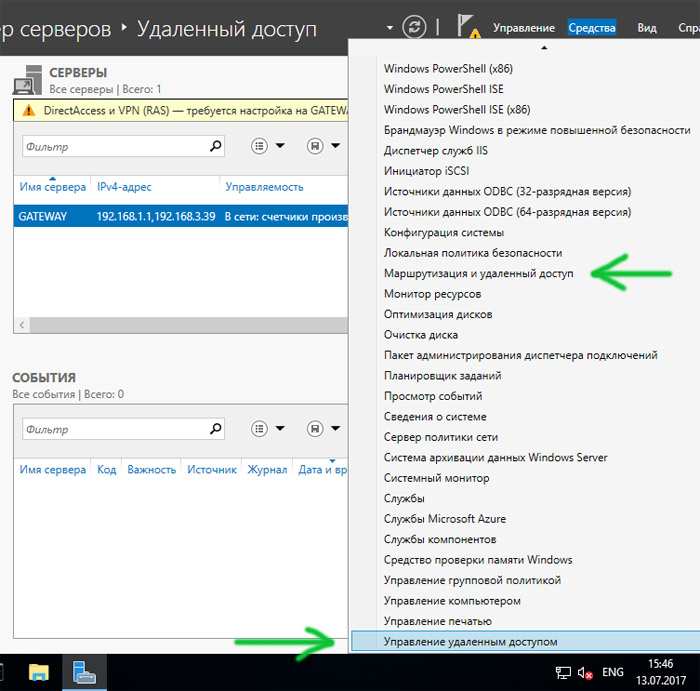

А во вкладке "Средства" появились пункты "Маршрутизация и удалённый доступ" (Routin and Remote Access) и "Управление удалённым доступом" (Remote Access Management).

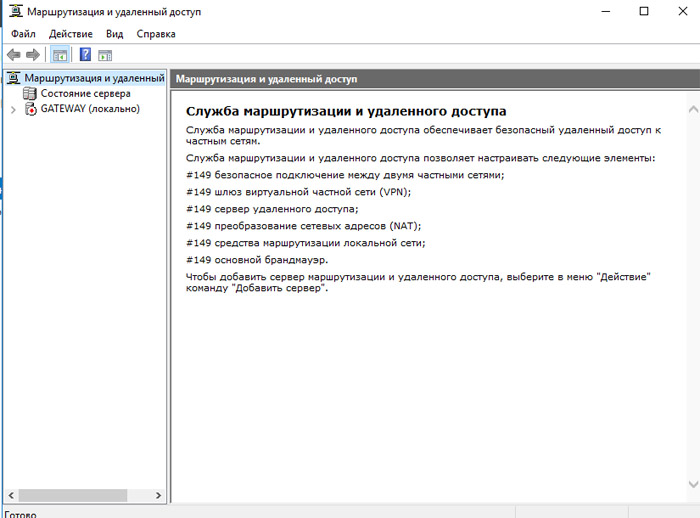

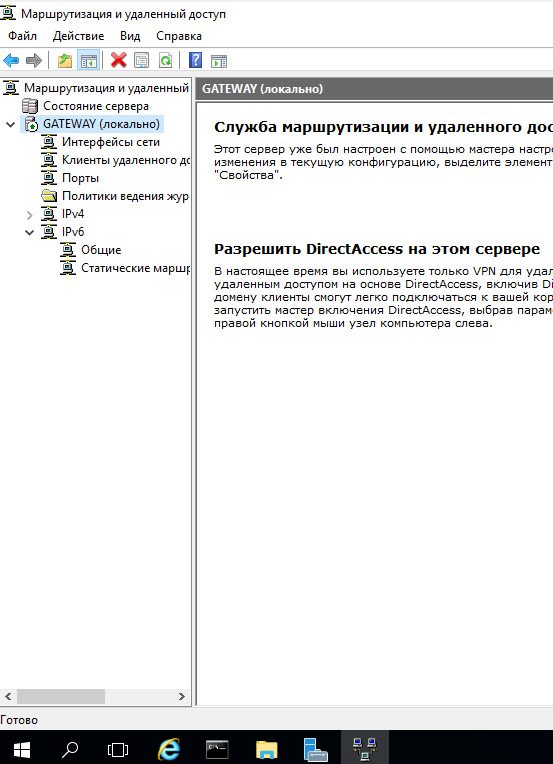

Идём в пункт "Маршрутизация и удалённый доступ"

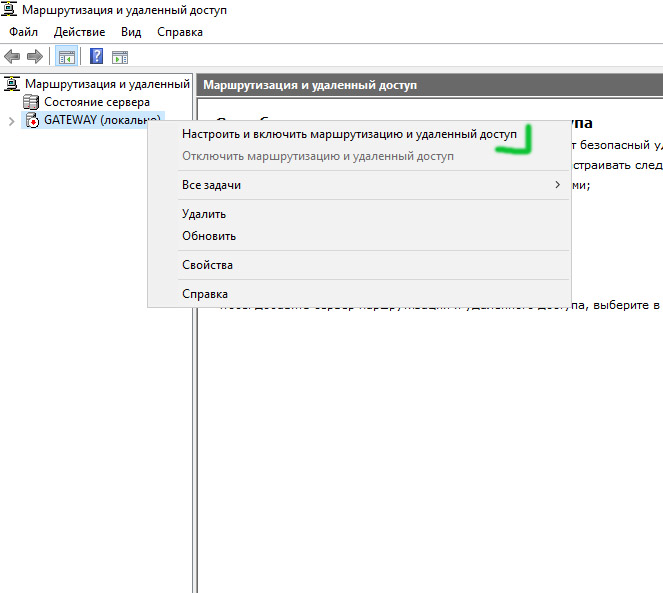

Жмём правой кнопкой по нашему серверу "GATEWAY" и выбираем пункт "Настроить и включить маршрутизацию и удалённый доступ"

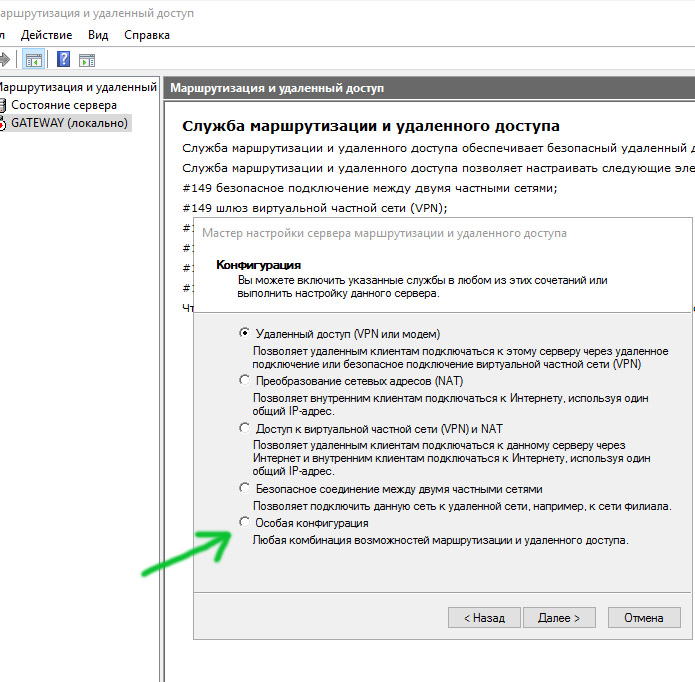

Нам откроется мастер где нам нужно выбрать какой-то из предопределённых сценариев поведения сервера, но мы нажмём пункт "Особая конфигурация":

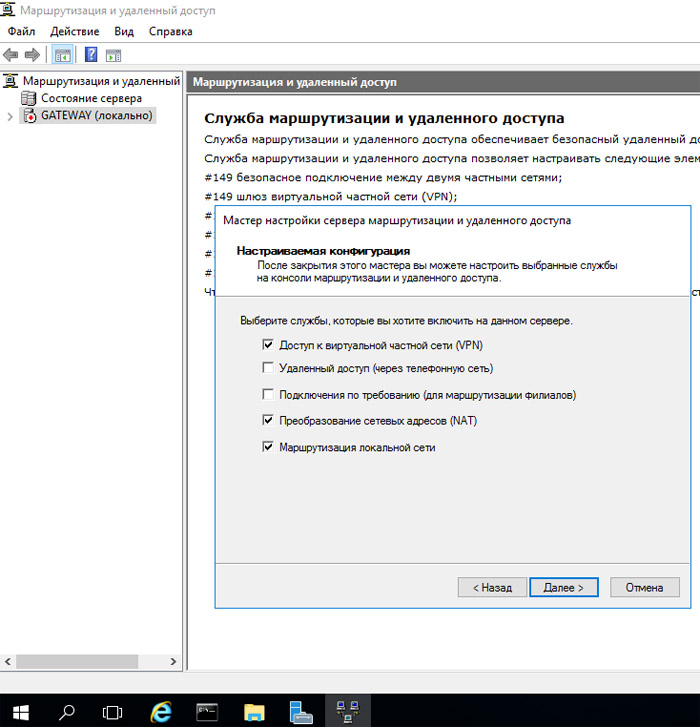

Отмечаем пункты "Доступ к виртуальной частной сети (VPN)" (он же "VPN access"), "Преобразование сетевых адресов (NAT)" (он же "NAT") и "Маршрутизация локальной сети" (он же "LAN routing")

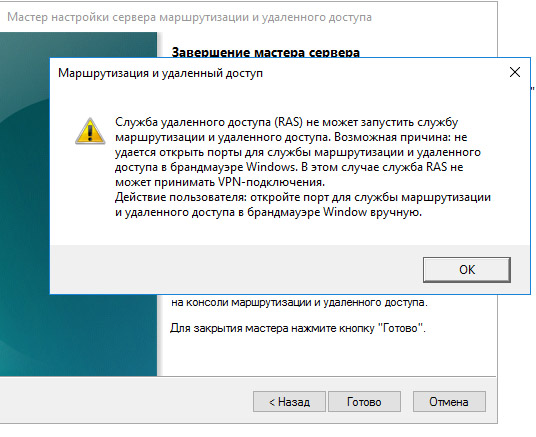

После нажатия кнопки "Готово" видим сообщение:

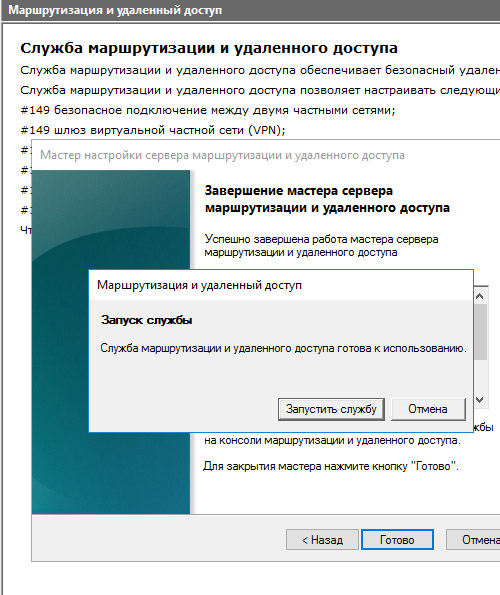

Система просит нас вручную открыть порты в настройках брандмауэра. К этому мы вернёмся. Жмём "ОК" и запускаем службу:

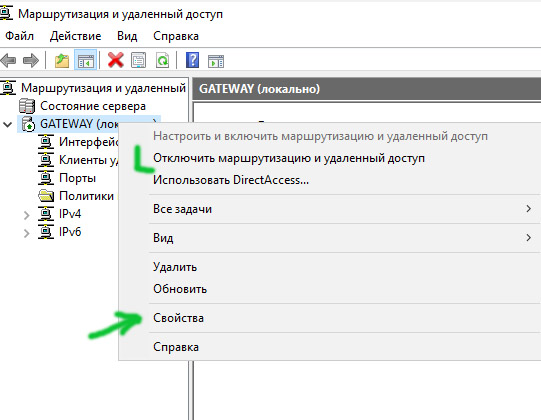

Нажав правой кнопкой по серверу, мы видим контекстное меню - пункт "Отключить маршрутизацию и удалённый доступ" вернёт нас мастеру настройки. Сейчас нас интересуют "Свойства":

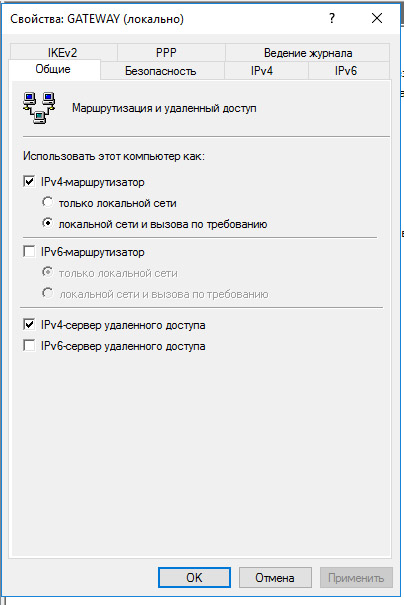

Вкладка "Общие" - в разделе "IPv4" переключатель стоит на "локальной сети и вызова по требованию" - это нам и нужно, с такими настройками маршрутизация будет не только для локальной сети, но и для VPN соединений:

Давайте проверим маршрутизацию между разными подсетями в нашей тестовой среде. Если вспомнить машина "DC2" имеет статический адрес "192.168.2.3" и соответственно со шлюзом "192.168.2.1". Давайте добавим адрес в "LAN" интерфейс нашего шлюза/роутера "Gateway".

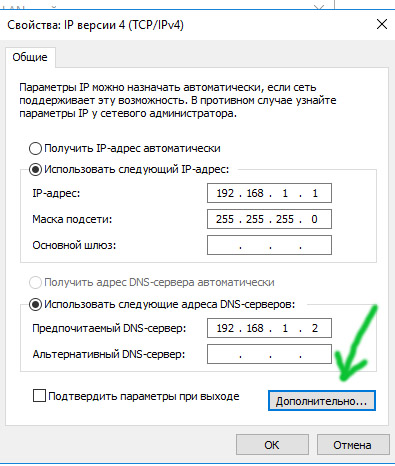

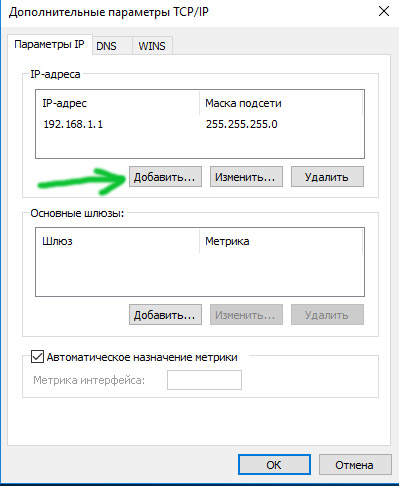

В свойствах IP версии 4 (TCP/IPv4) жмём "дополнительно":

Жмём "Добавить"

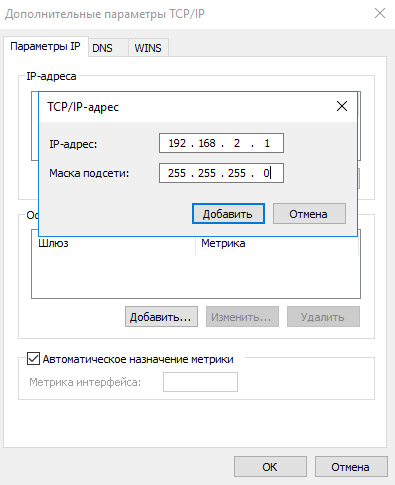

Вводим дополнительный адрес для сетки "LAN"

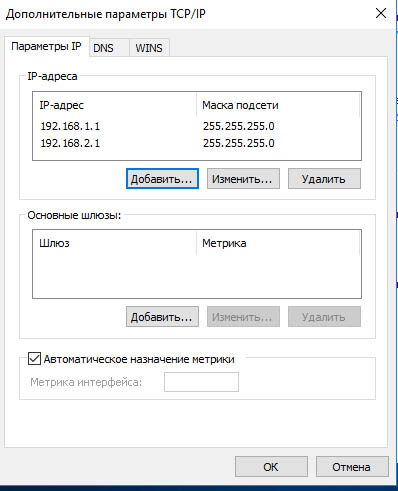

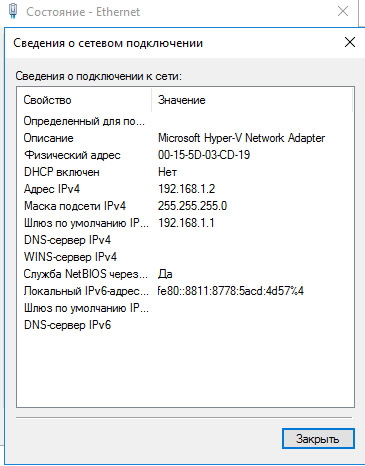

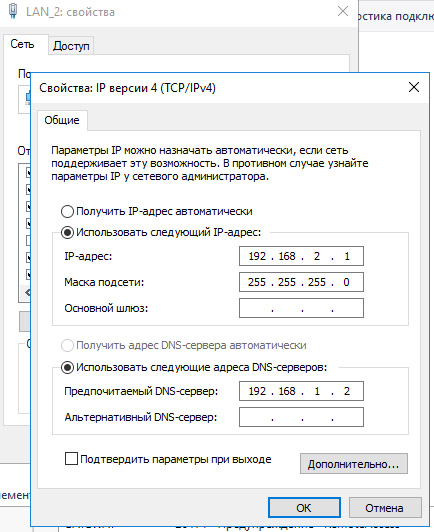

И так пройдёмся по сетевым настройкам наших машин:

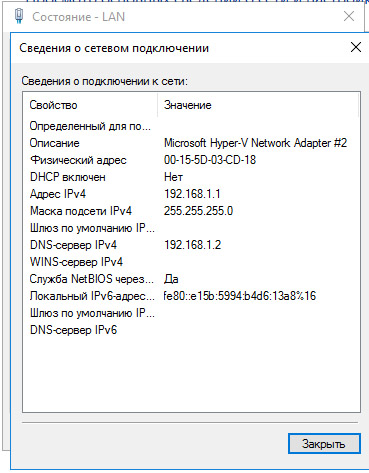

Gateway - сетка "LAN":

IP: 192.168.1.1

Маска: 255.255.255.0

Шлюз: НЕТ

DNS: 192.168.1.2

DC - сетка "Ethernet":

IP: 192.168.1.2

Маска: 255.255.255.0

Шлюз: 192.168.1.1

DNS: 127.0.0.1

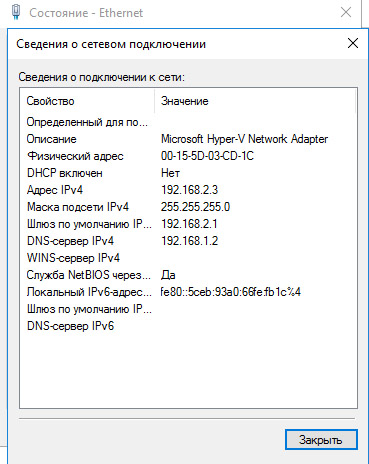

DC2 - сетка "Ethernet":

IP: 192.168.2.3

Маска: 255.255.255.0

Шлюз: 192.168.2.1

DNS: 192.168.1.2

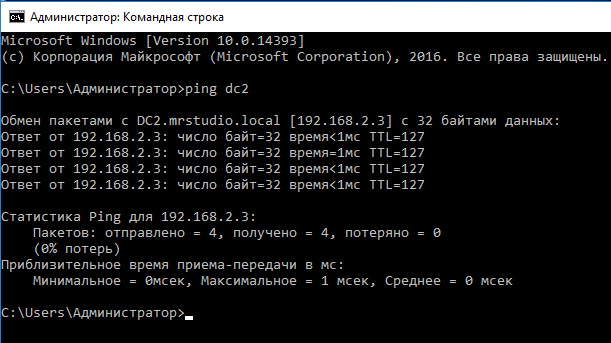

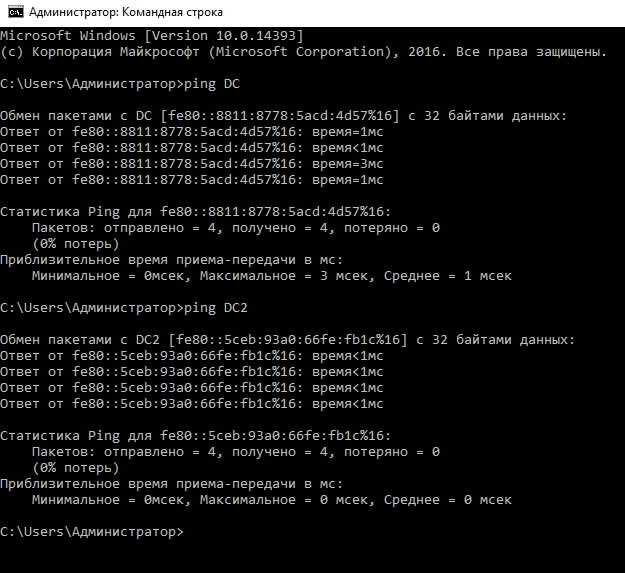

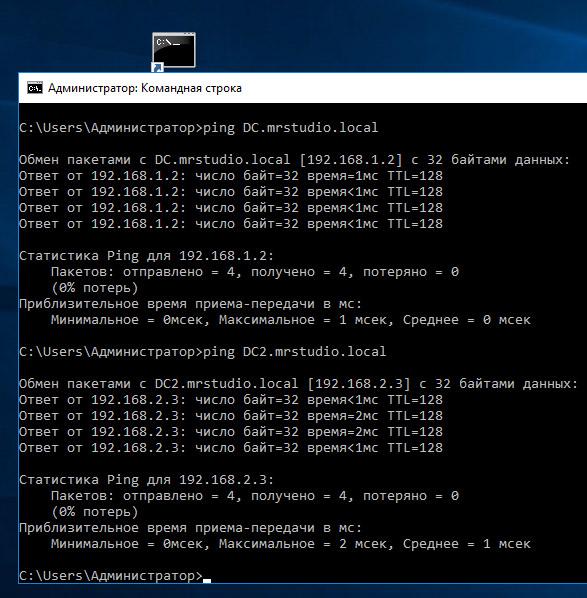

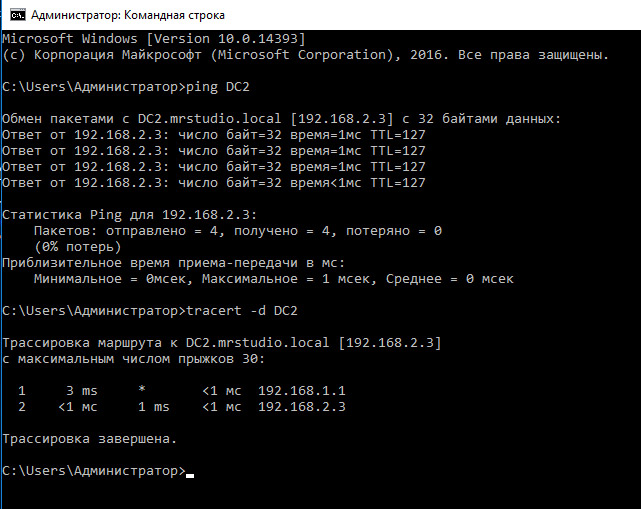

Ну а теперь по задуманному у нас машина "DC" должна пинговать машину "DC2" и не просто пинговать а пинговать по доменному имени - проверяем - работает:

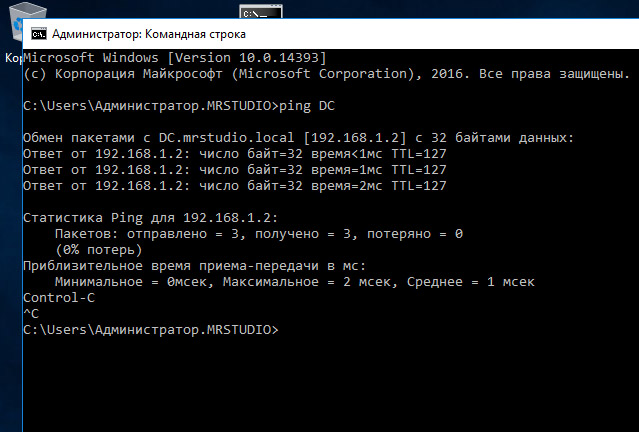

Проверим обратное:

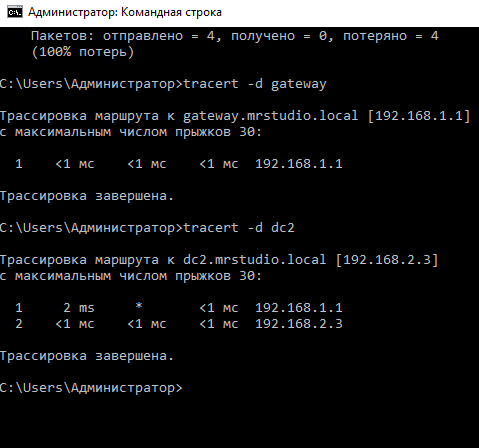

И команда "tracert -d" говорит нам что маршрутизация идёт через "Gateway"

А вот из "Gateway" пинги не идут, хотя в качестве DNS-сервера у него указан нужный "192.168.1.2"

Однако, при указании полного доменного имени, всё - таки пинг проходит.

Тогда давайте проведём эксперимент - подключим ещё один сетевой адаптер. То есть в реальных условиях мы берём и физически добавляем сетевой адаптер, но, а в нашем виртуальном стенде я просто добавлю виртуальный сетевой адаптер, который будет скоммутирован в тот же коммутатор что и сетка «LAN». Зазовём её «LAN_2» и дадим ей адрес «192.168.2.1», предварительно удалив его из списка IP адресов интерфейса «LAN».

Пробуем пинг из машины «DC» до «DC2» - работает, хорошо. Пробуем пинги из «Gateway» и результат тот же, пинги идут только при полном доменном имени, что скорей всего, является результатом того, что «Gateway» не в домене. Но мы всё-таки оставим на шлюзе для каждой подсети свой отдельный сетевой адаптер.

Отлично! Мы настроили маршрутизацию в нашей сети. Теперь настроим интернет.

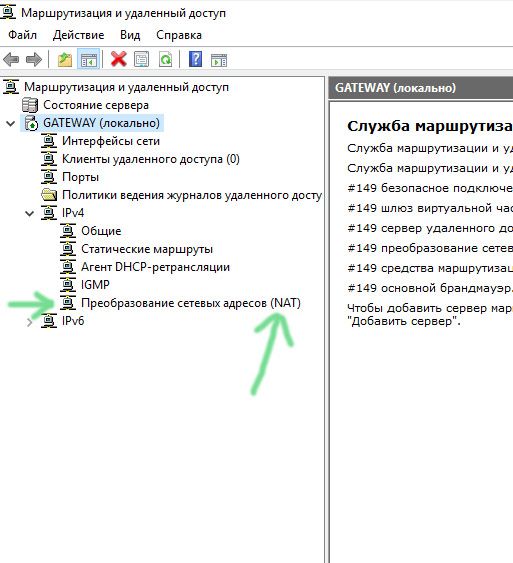

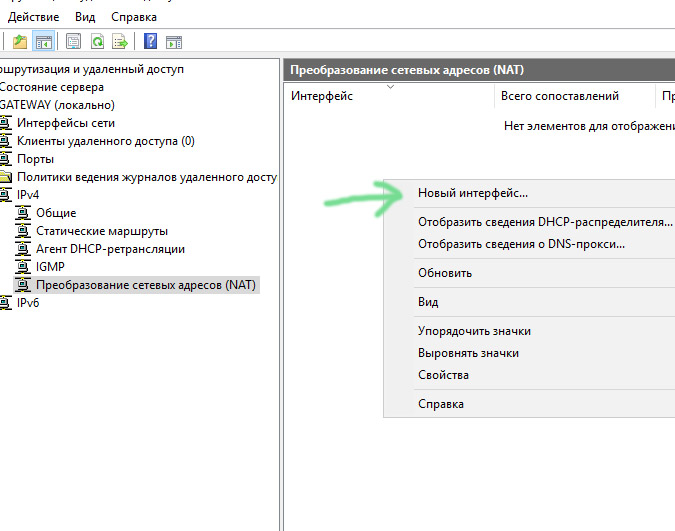

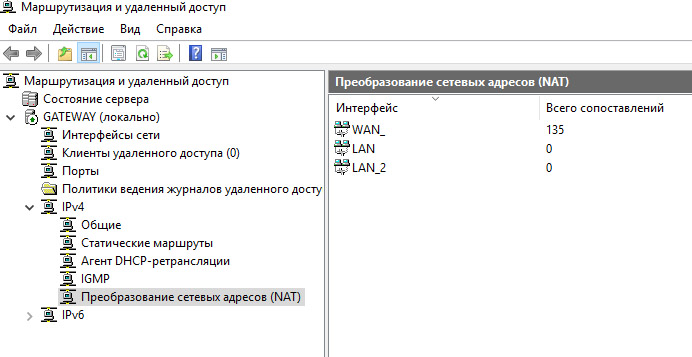

Вернёмся на машину "Gateway" в пункт "Маршрутизация и удалённый доступ". Нам нужен подпункт "преобразование сетевых адресов (NAT)".

В поле справа жмём правой кнопкой и в меню выбираем "Новый интерфейс"

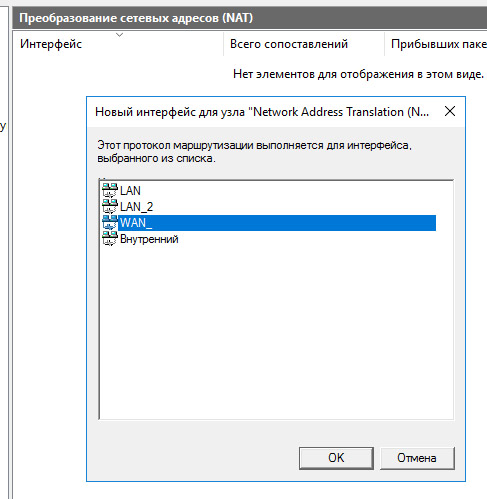

Для начала активируем интерфейс с входящим потоком "WAN_":

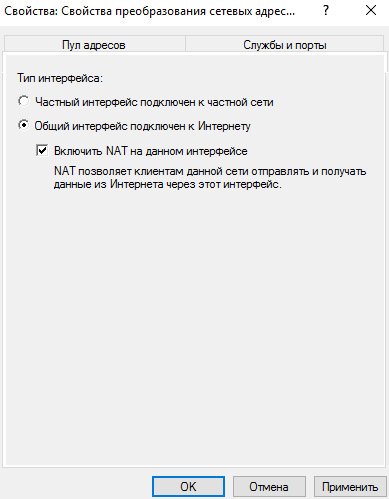

Переключаем на "Общий интерфейс подключен к Интернету" и не забываем галочку "Включить NAT на данном интерфейсе"

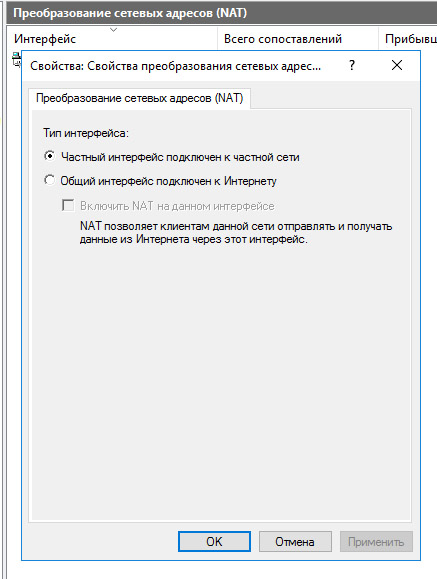

Следом аналогично активируем интерфейсы "LAN" и "LAN2" но для них оставляем тип "Частный интерфейс подключен к частной сети"

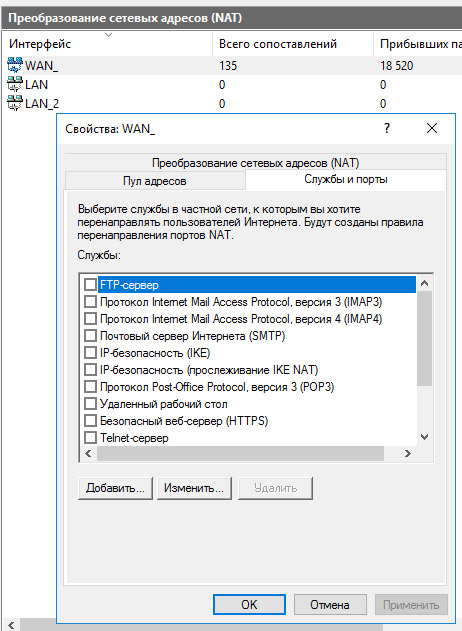

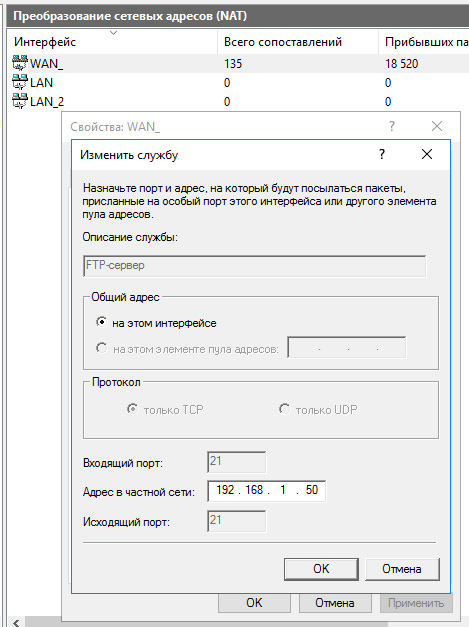

Кстати по поводу свойств входящего интерфейса, в нашем случае "WAN_", если зайти во вкладку "Службы и порты", то можно настроить такую замечательную штуку как, проброс портов!

Это нужно в случае если у нас, например, почтовый сервер или FTP-сервер физически настроены на отдельных компьютерах, а может и на виртуальных машинах, но самое главное имеющих свой IP адрес, и нам нужно чтобы запросы "извне" на эти службы перенаправлялись на локальные машины в сети. Пример - кто-то извне, из глобальной сети кидает запрос на наш FTP-сервер, запрос этот естественно адресован нашему шлюзу, так как пользователь извне в качестве адреса FTP-сервера вводит именно глобальный адрес нашего шлюза (адрес интерфейса WAN_) и при этом используется порт 21. Но на нашем шлюзе не настроено FTP служб а настроено на другой машине в локальной сети, допустим на "192.168.1.50", в таком случае запрос на FTP соединение, который адресован на адрес шлюза и порт 21 перенаправится на "192.168.1.50:21" и пользователь из вне получит ответ.

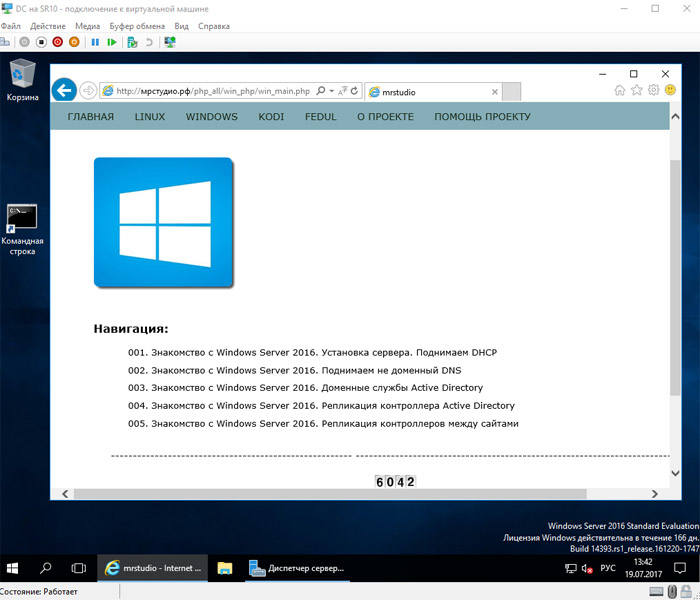

Проверяем наличие интернета у клиентов сети, и да интернет есть!

UPD от 09.08.2017

В ходе написания статьи о VPN, опытным путем выяснилось, что всё-таки сначала нужно машину «Gateway»

ввести в домен, а уже потом поднимать службу DHCP, тогда в ходе завершения процесса установки вводим

данные доменного администратора и DHCP-сервер авторизуется в домене и может связываться с контроллером

для сравнения информации о пользователях при подключении извне по VPN тоннелю.

Навигация:

Проектирование базовых сервисов на основе Windows Server 2019.

Знакомство с Windows Server 2016.