Windows Server 2019

20.02.2021

Проектирование базовых сервисов на основе Windows Server 2019

Часть 4. GPO. Удалённое подключение к рабочим станциям.

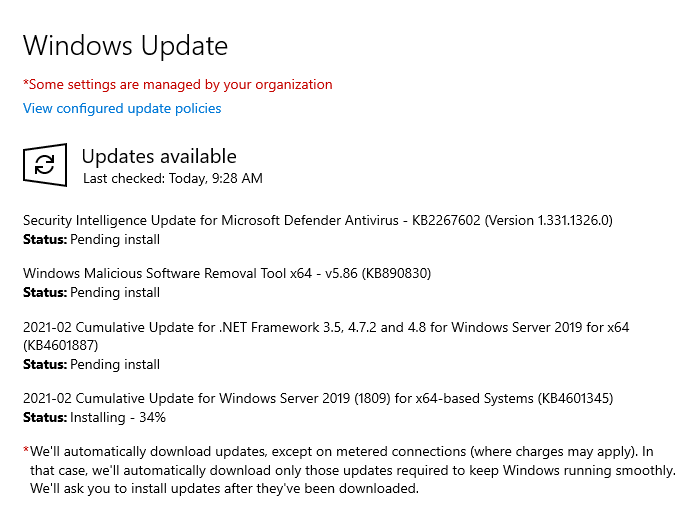

Я снова всех приветствую. Продолжаем поднимать инфраструктуру на нашем воображаемом предприятии. В этой статье мы посмотрим как мы будем подключаться удаленно к рабочим станциям. Потому что в Windows изначально не включен удаленный рабочий стол, а ещё надо нашу учётку доменного пользователя “itmaster” включить в группу локальных администраторов чтобы через неё мы могли подключаться по RDP, также как и нужно включить входящее правило на порт 3389 в брандмауэре. Всё это нужно сделать на всех рабочих станциях - и если у нас и 500 штук мы же будем ходить физически по всем машинам. Мы воспользуемся групповыми политиками. Они же Group Policy или GPO. Кстати не забывайте обновлять сервера:

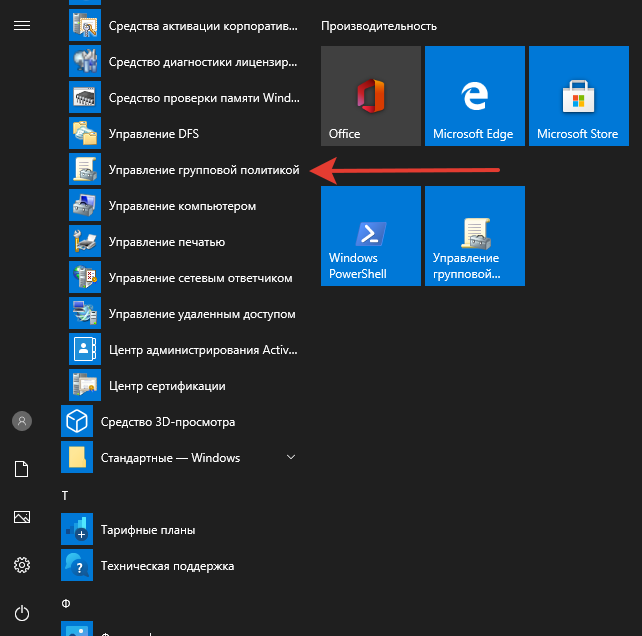

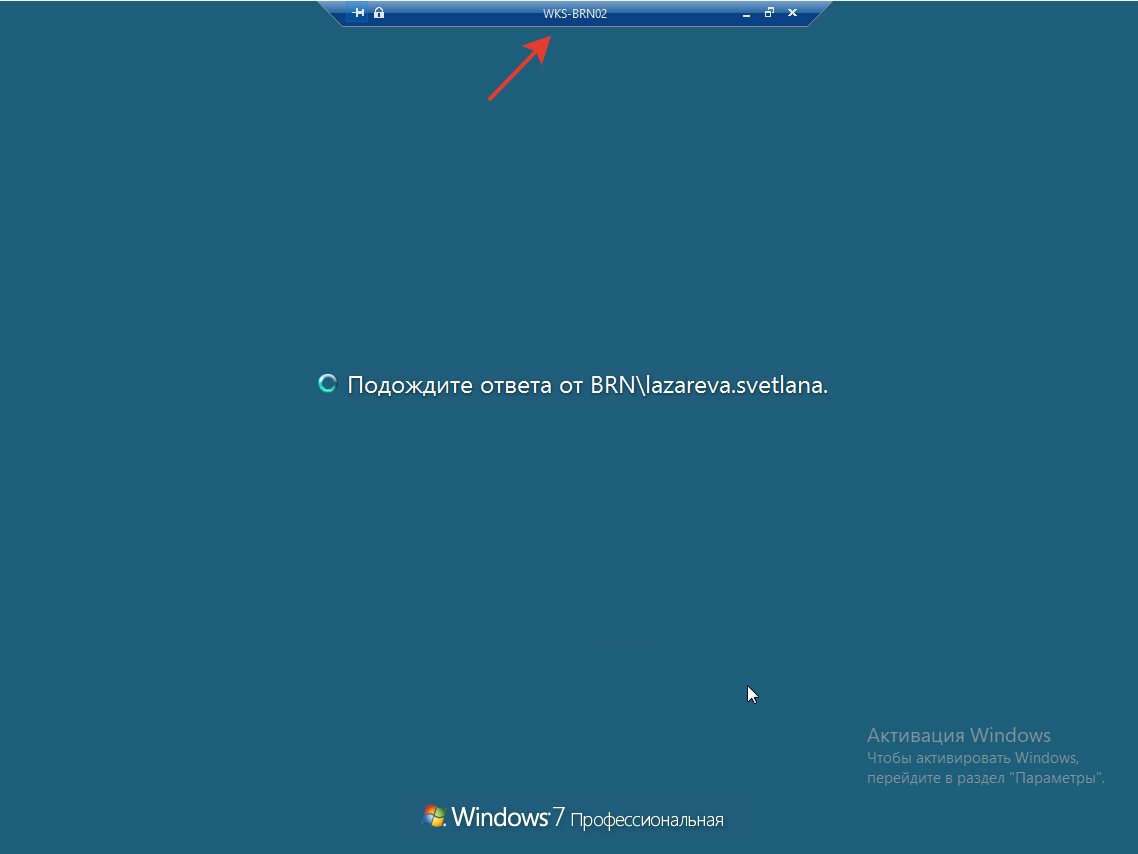

У нас теперь есть вторая рабочая станция “WKS-BRN02” причём с Windows 7. Для разнообразия будем смотреть как ведёт себя семёрка в разных ситуациях. Работать за этой машиной будет Лазарева Светлана. Наша задача, будучи у себя в кабинете за своей админской машиной, включить на удалённой машине WKS-BRN02 сначала функционал RDP, затем включить в брандмауэре правило на разрешение входящих соединений на порт 3389, и добавить свою учётку в группу локальных администраторов на этой рабочей станции. Чтобы это сделать мы создадим объект групповой политики и прилинкуем его к подразделению “Barnaul”. Почему не к “Users” - потому что групповые политики могут применяться также и к компьютерам а не только к пользователям. Мы можем сделать это как и самой рабочей станции админа запуская ярлык оснастки:

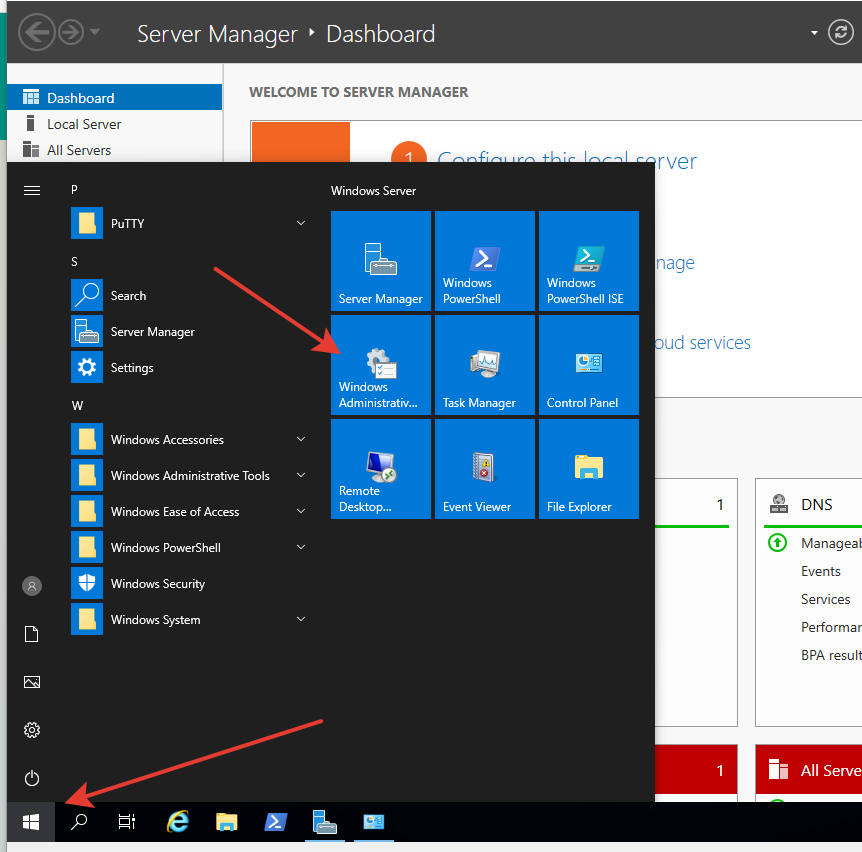

Либо подключиться к удалённому рабочему столу сервера (RDP) и делать всё там. Я буду подключаться к серверу просто потому что там английский интерфейс у оснасток. Вы же можете всё делать и не подключаясь к серверу через запуск оснасток от имени доменного администратора.

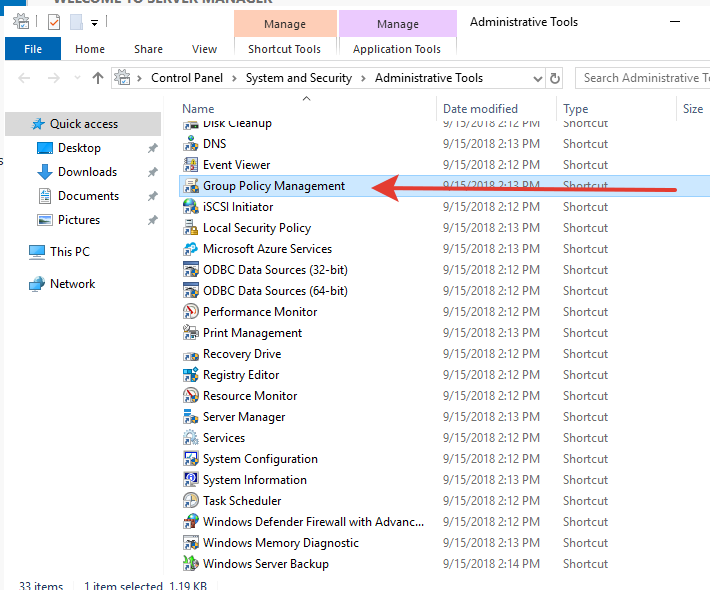

И так запускаем оснастку “Group Policy Management”:

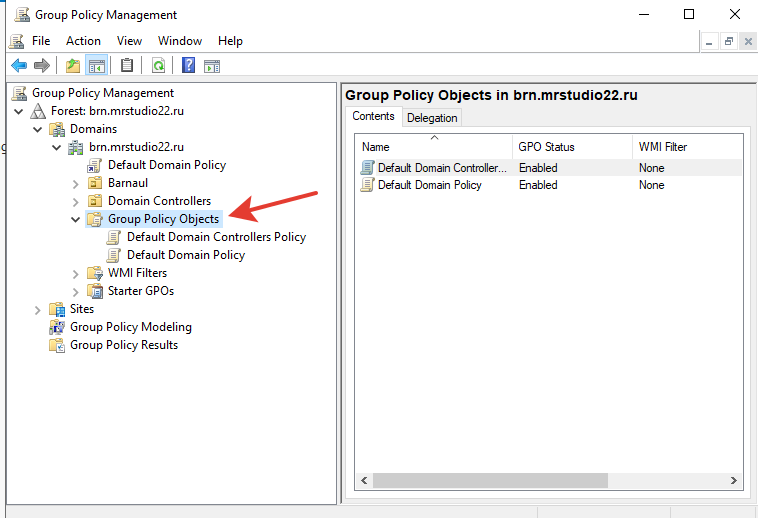

Раскрываем список леса, затем домена и выходим контейнер “Group Policy Objects” - тут все наши объекты групповых политик. Есть даже уже два дефолтных объекта - их трогать не надо.

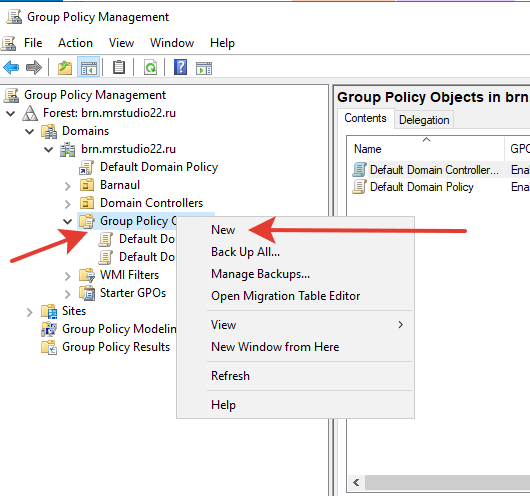

Мы будем создавать свои. Жмём правой кнопкой по контейнеру “Group Policy Objects” - кликаем на “New”:

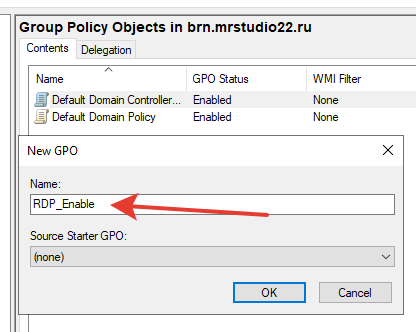

Пишем имя объекта групповой политики. Я назвал RDP_Enable:

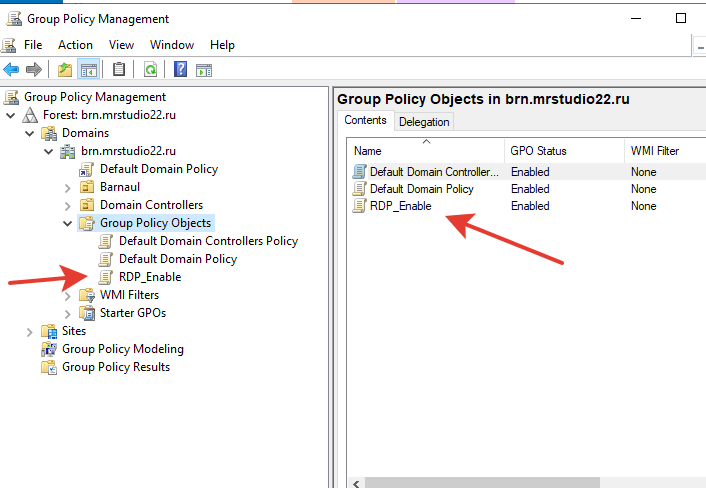

Наш объект добавлен в список:

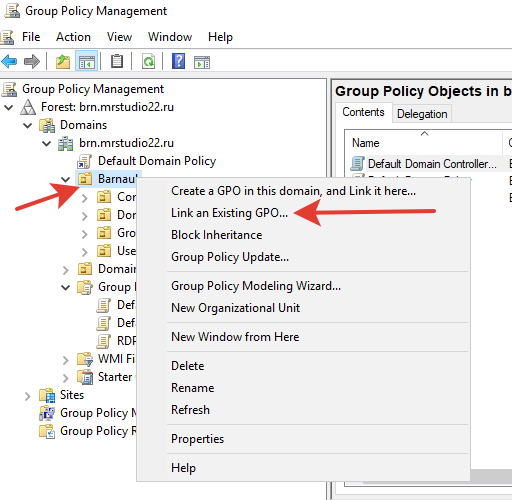

Теперь давайте пристегнём действие этого объекта групповой политики к нужному нам организационному подразделению “Barnaul”. Для этого в этой же оснастке жмём правой кнопкой по OU “Barnaul” и выбираем “Link an Existing GPO” что означает прилинковать существующую GPO:

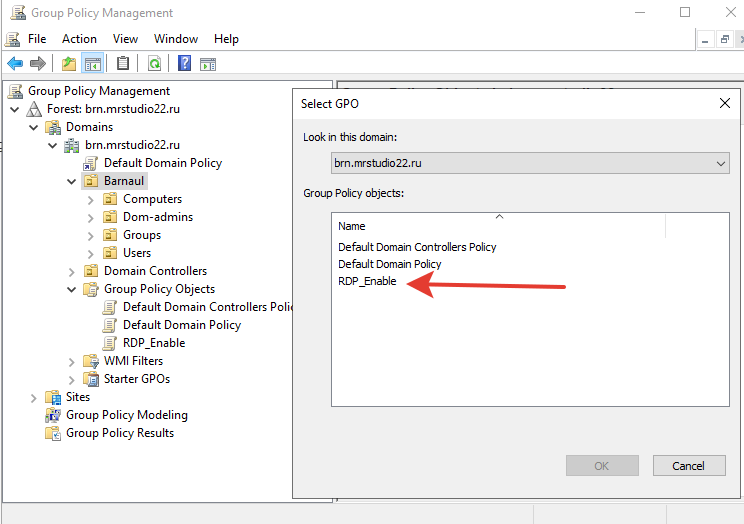

И конечно же выбираем наш созданный ранее GPO объект “RDP_Enable”:

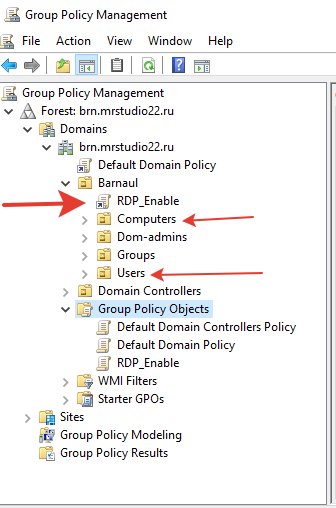

Обратите внимание у подразделения “Barnaul” появился ярлык объекта групповой политики. А это значит что эта групповая политика будет действовать на все подразделения которые лежат внутри подразделения “Barnaul” - а это по подразделение “Computers” и “Users”.

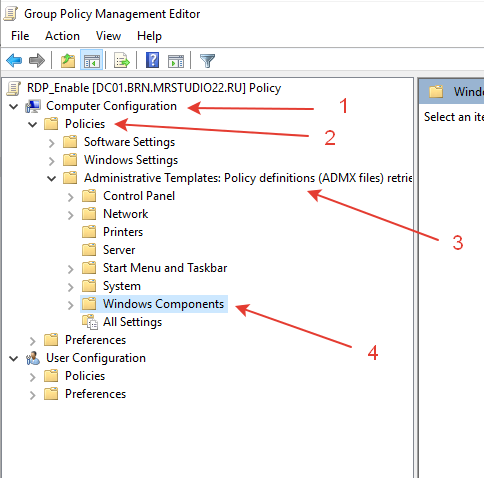

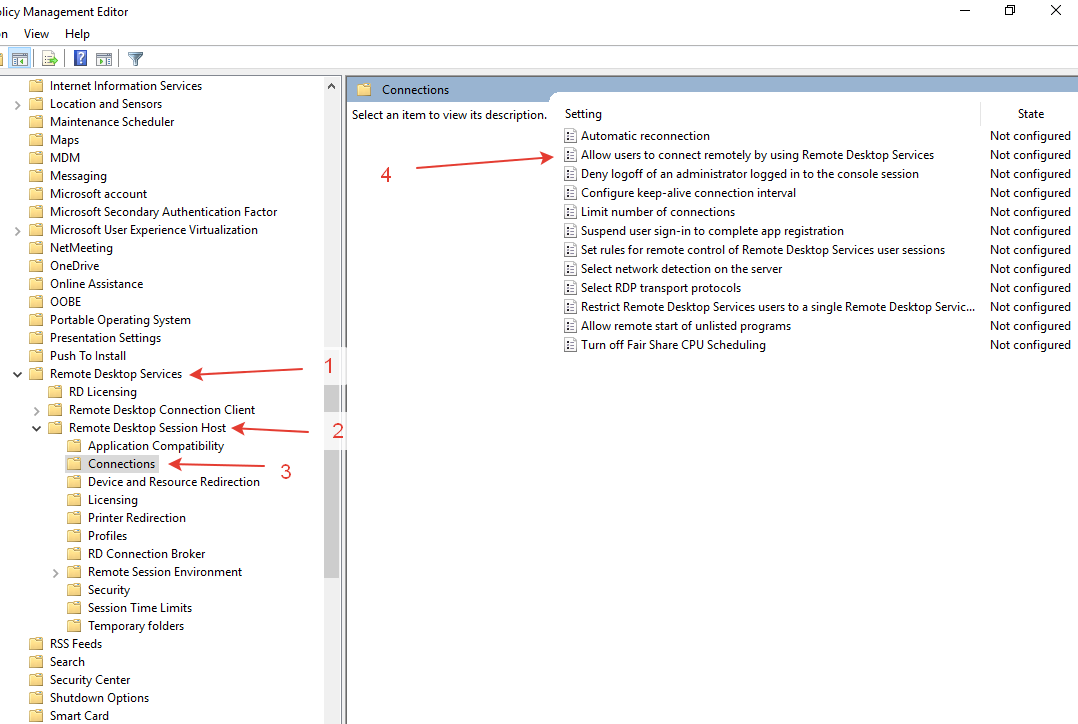

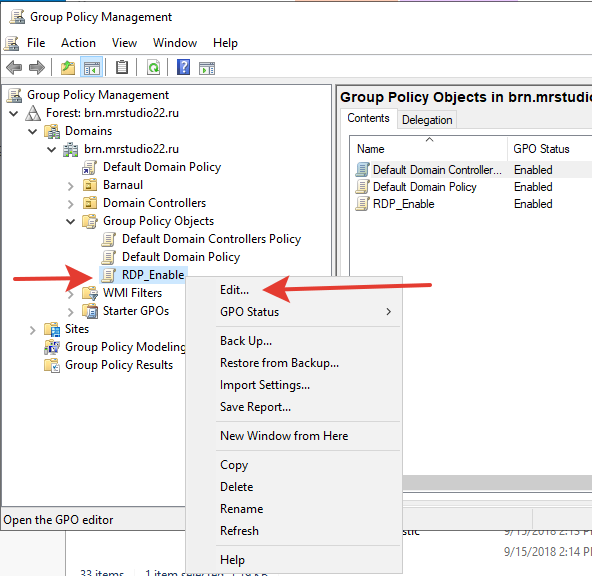

Мы создали GPO объект, пристегнули его на нужное OU, теперь самое время этот объект настроить. Жмём правой кнопкой по “RDP_Enable”, можно по самому объекту и можно и по ярлыку. И в открывшемся окне идём в Computer Configuration - Policies - Administrative Templates - Windows Components - Remote Desktop Services - Remote Desktop Session Host - Connections - Allow users to connect remotely by using Remote Desktop Services:

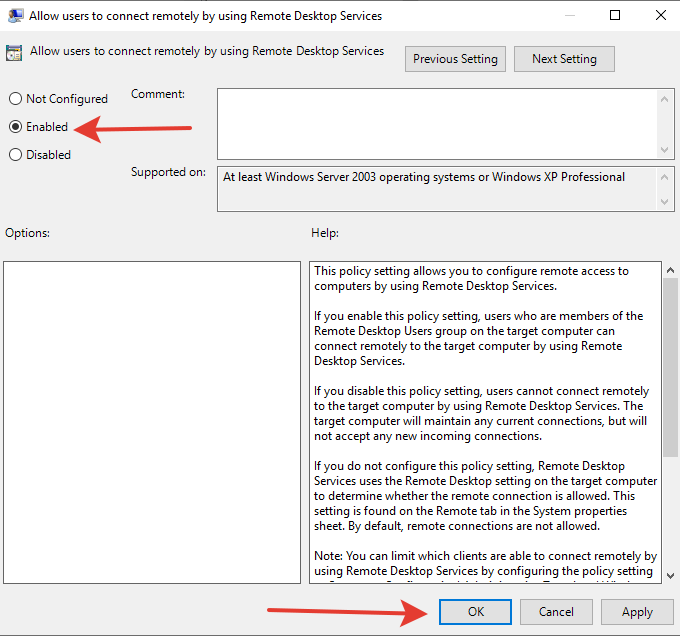

И внутри параметра просто включаем его - жмём “Enabled”:

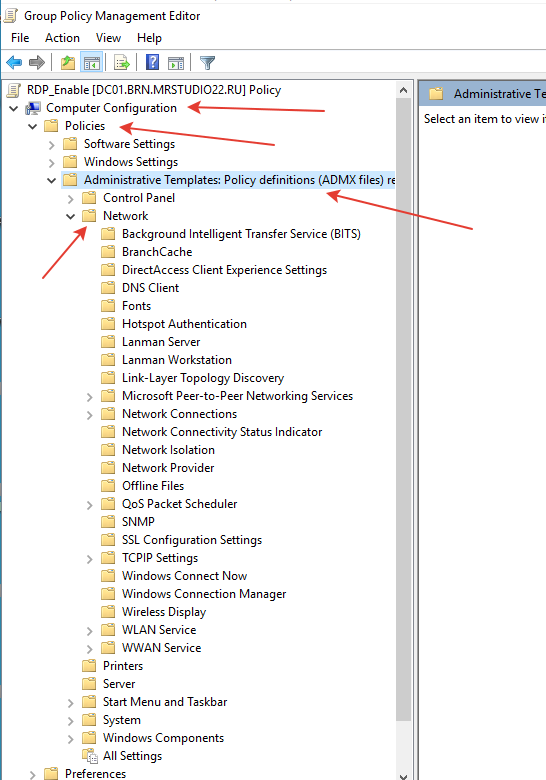

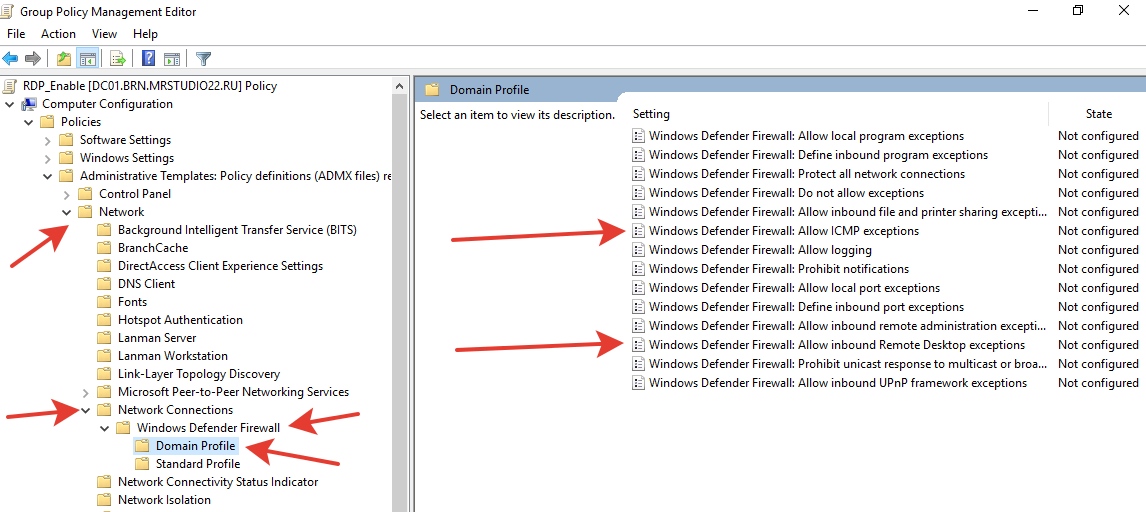

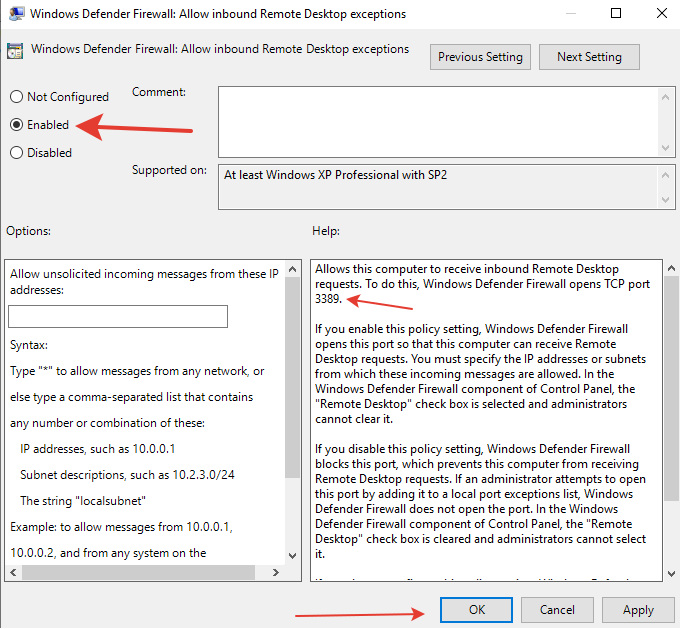

Далее в этом же объекте групповой политики сделаем исключение для брандмауэра. Для этого идём по похожей схеме - Computer Configuration - Policies - Administrative Templates - Network - Network Connections - Windows Defender Firewall - Domain Profile - Allow inbound Remote Desktop exceptions

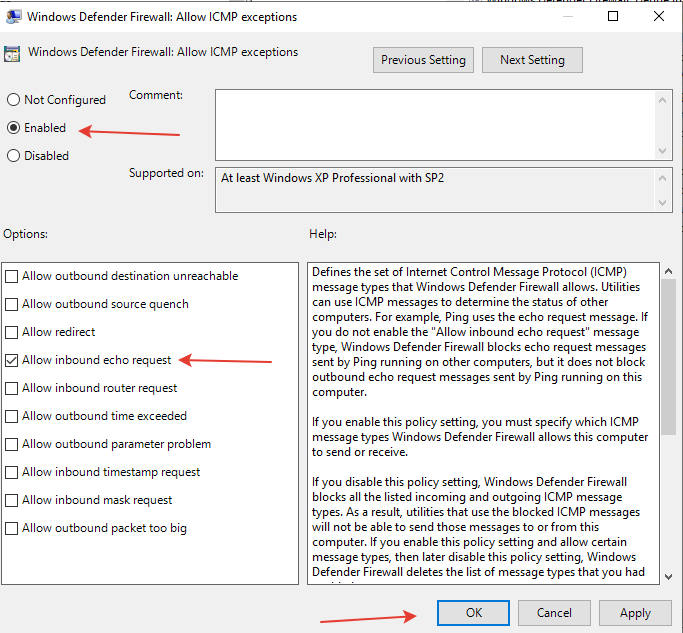

А также включим сразу возможность пинговать рабочие станции в пункте “Allow ICMP exceptions”:

Ну вот мы всё правильно сделали. Но для того чтобы политики применялись на рабочих станциях есть три варианта. Вариант один - просто дождаться когда они применяются по расписанию. Вариант второй - перезагрузка или перелогин на рабочей станции. Третий вариант - в командной строке рабочей станции написать “gpupdate /force”. Давайте воспользуемся вторым вариантом на рабочей станции с Windows 7. Перезагружаем компьютер Лазаревой Светланы WKS-BRN02.

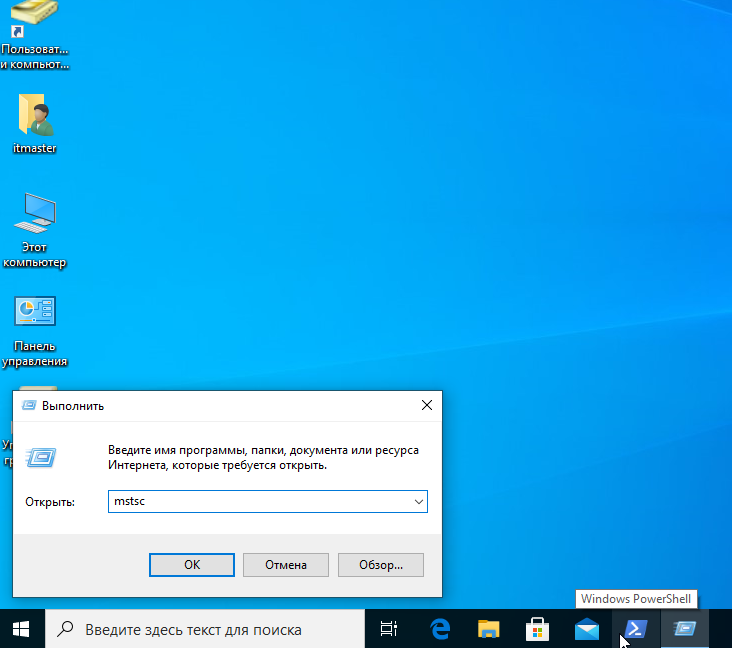

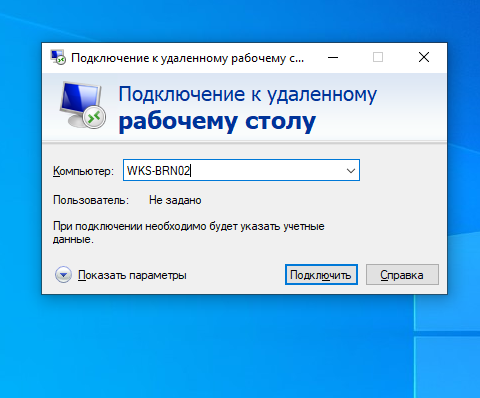

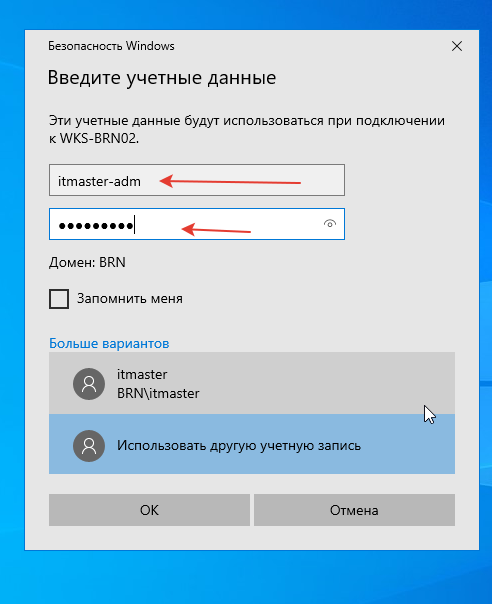

Для проверки мы со своей машины пробуем подключиться по RDP к машине WKS-BRN02 с помощью пользователя itmaster-adm:

И мы подключились:

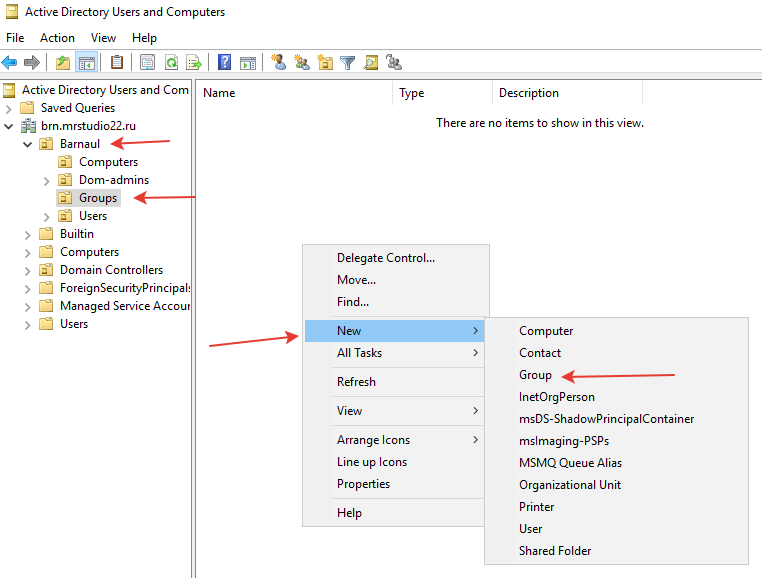

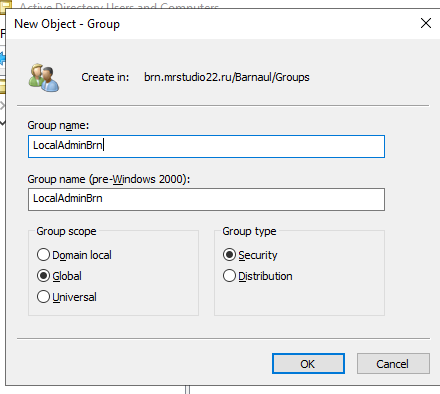

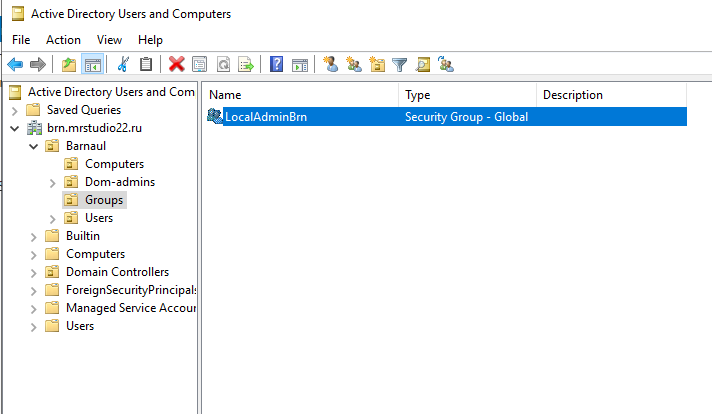

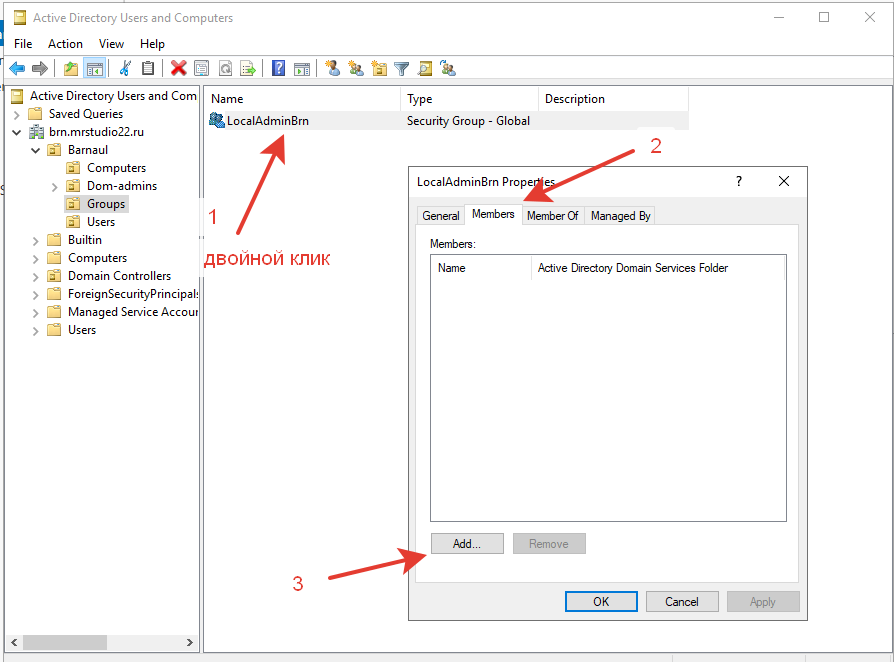

Это конечно хорошо. Но у нас задача подключаться НЕ с помощью доменного администратора “itmaster-adm” а с помощью нашей повседневной учётки доменного пользователя “itmaster”. Для этого нужно добавить сущность itmaster@brn.mrstudio22.ru он же BRN\itmaster в группу локальных администраторов данной рабочей станции, да и впрочем всех рабочих станций. Тут нужно понимать что эта политика не будет влиять на сервера, так как они находяться в другом подразделении. И поэтому не нужно переживать что наш обычный доменный пользователь станет локальным администратором на контроллерах домена. Но сделать себя локальным админом именно на рабочих станциях было бы неплохо, давайте сделаем это. Прежде всего нужно понимать что в Windows как и в Linux не зря придумали группы пользователей. То есть права мы даём не пользователям конкретным а конкретным группам и потом мы можем сколько угодно пользователей включать и исключать из этой группы. Так просто рационально и удобно. Ведь если у вас будет помощник, которого тоже нужно будет сделать локальным администратором на рабочих станциях, вы просто добавите его учётку в группу, а не будете менять объект групповой политики добавляя каждый раз очередную учётку. Давайте сначала сделаем группу. Открываем оснастку “Active Directory Users and Computers” и создаем группу “LocalAdminBrn” в подразделении “Groups”:

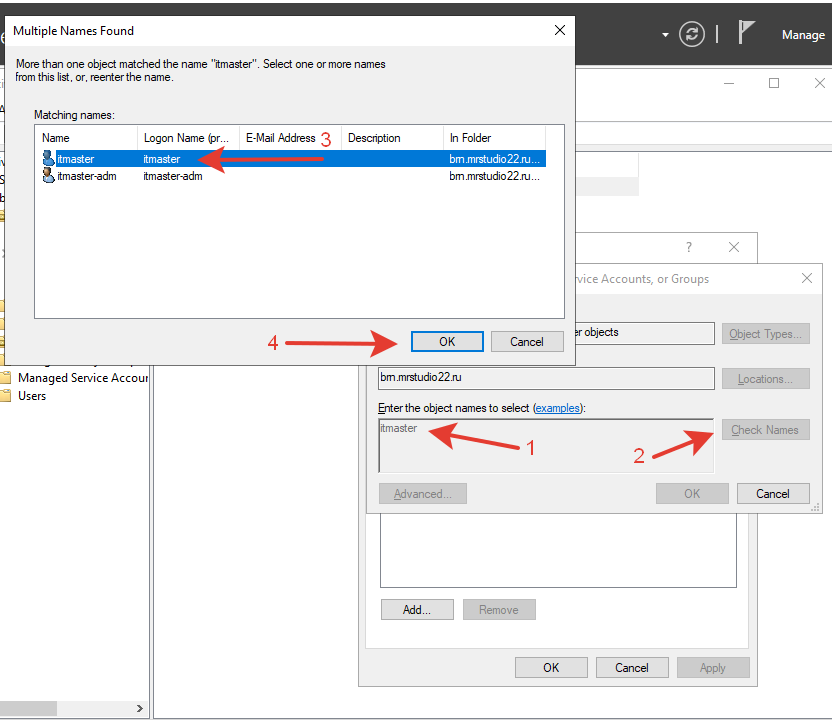

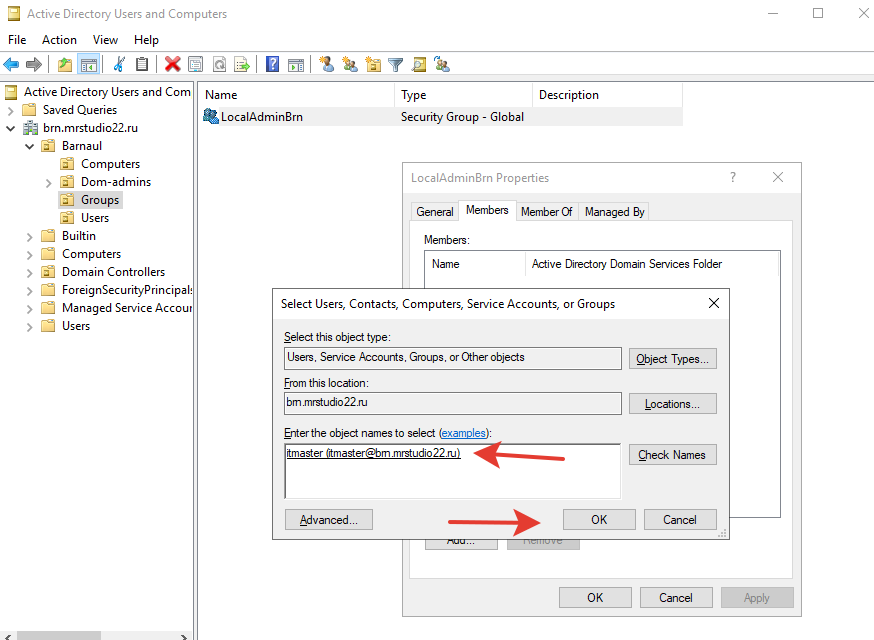

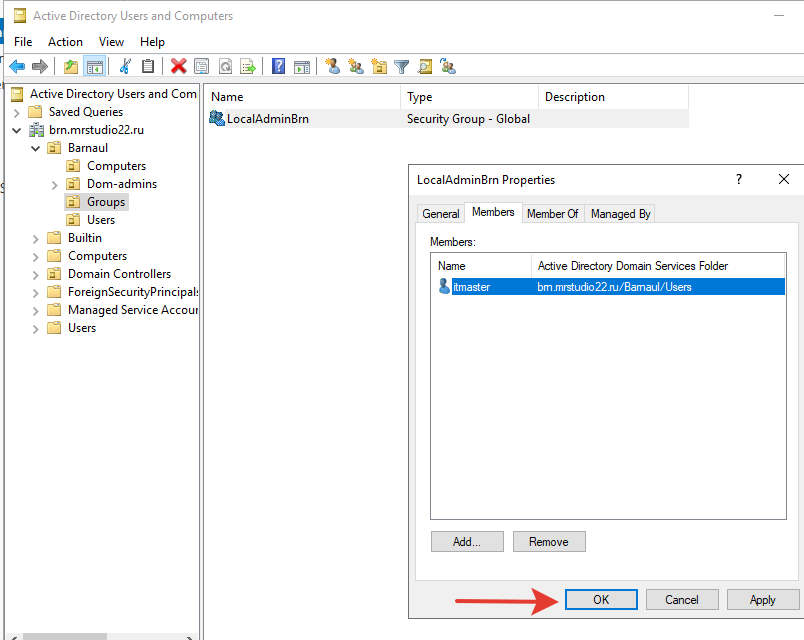

Включим в эту группу учётку “itmaster”:

Ну а теперь добавим настройки в нашу GPO “RDP_Enable”:

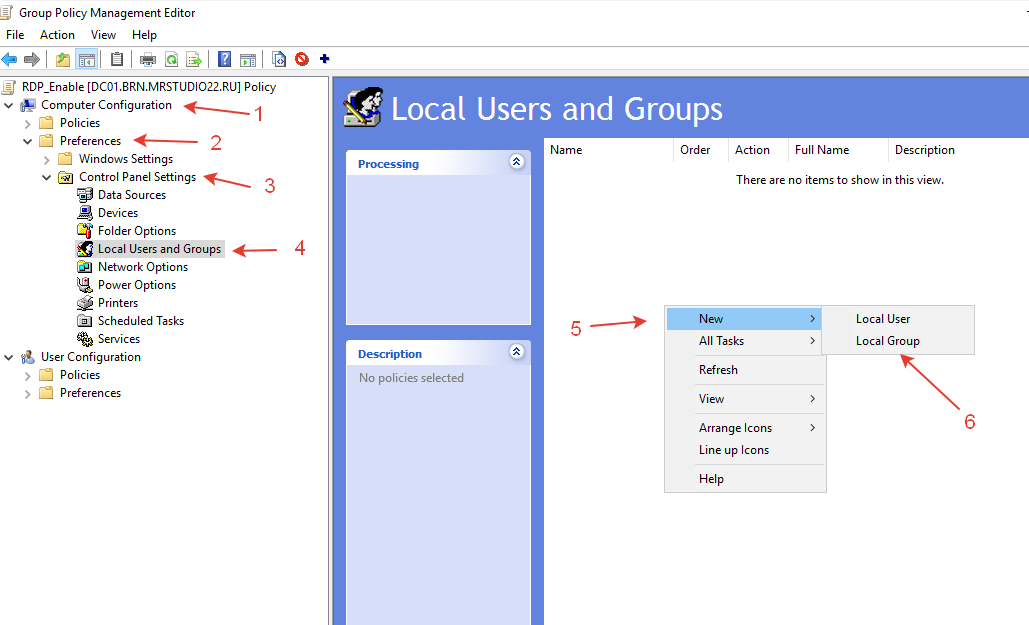

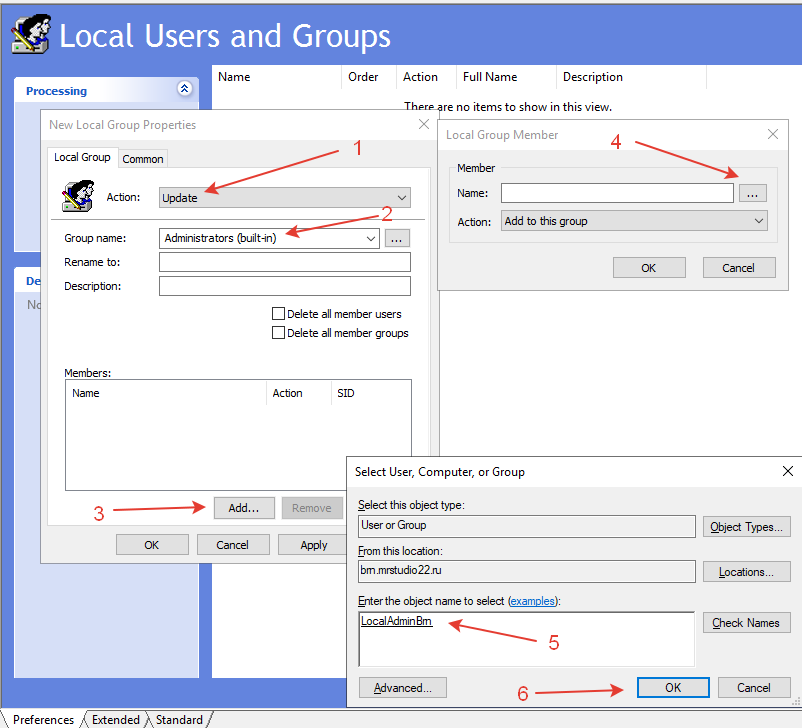

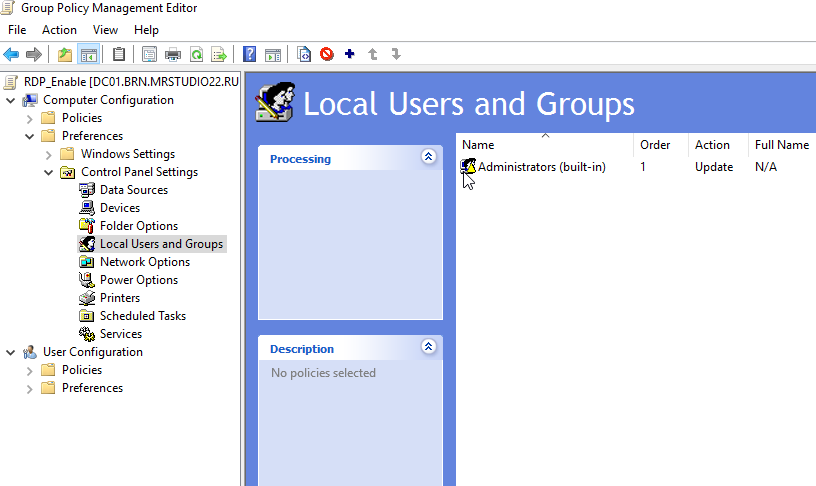

Идём в - Computer Configuration - Preferences - Control Panel Settings - Local Users and Groups - Затем справа в поле жмём правой кнопкой и добавляем локальную группу “LocalAdminBrn”.

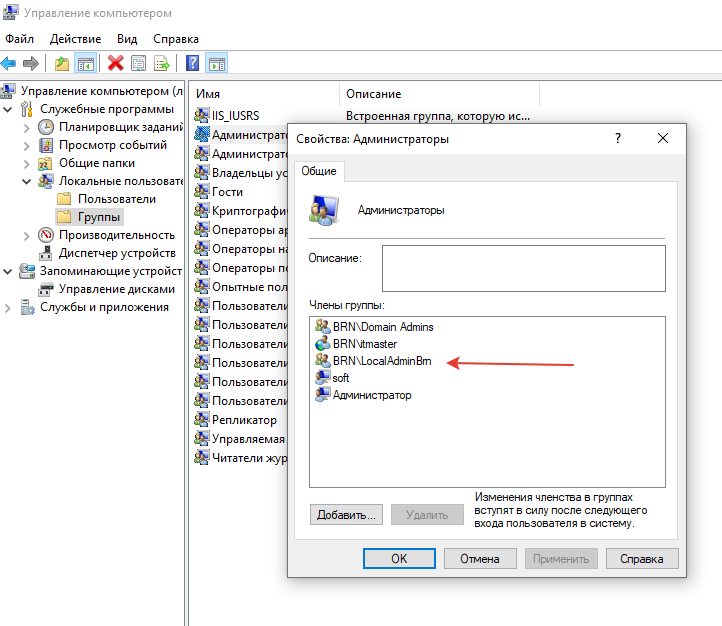

Сделали, теперь перезагрузим рабочую станцию и смотрим на состав локальной группы “Администраторы”. Так как политика применяется именно к компьютеру а не к пользователю то перелогин пользователя не поможет. Хотя можно просто выполнить команду “gpupdate /force”.

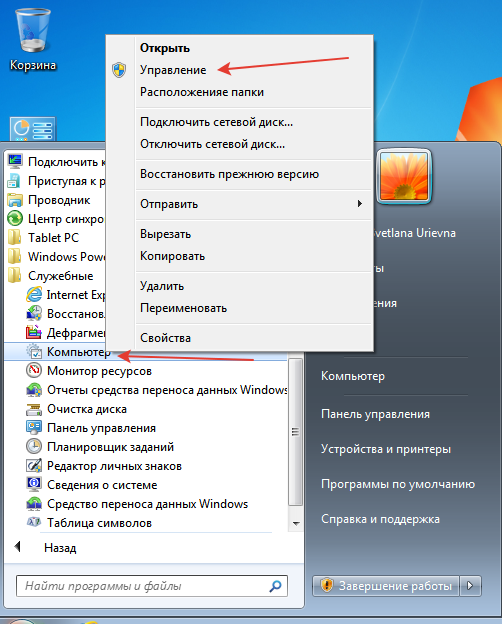

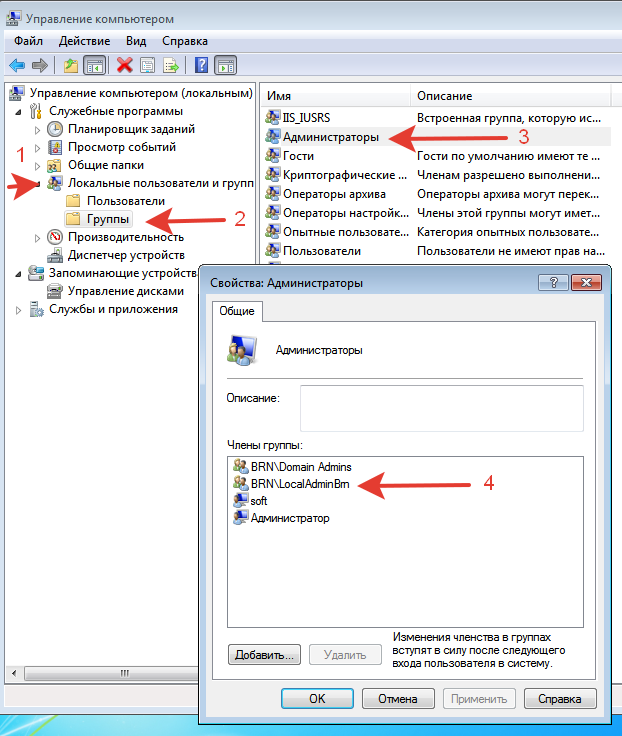

Смотрим на локальную группу. Давайте освежим в памяти как это сделать если мы в сеансе пользователя у которого на это нет прав на Windows 7. Идём - Пуск - Стандартные - Служебные - Жмём правой кнопкой по Компьютер - и выбираем “Управление”:

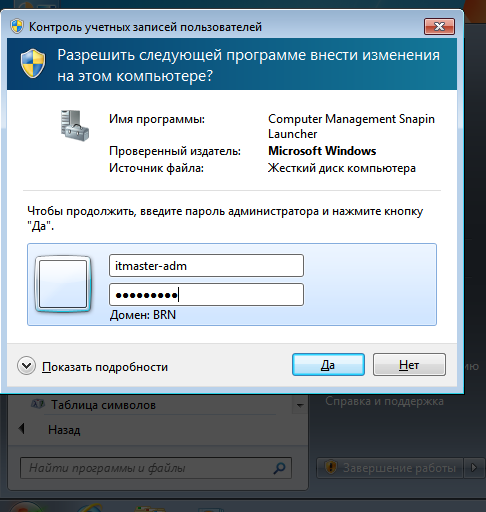

Вводим данные доменного администратора.

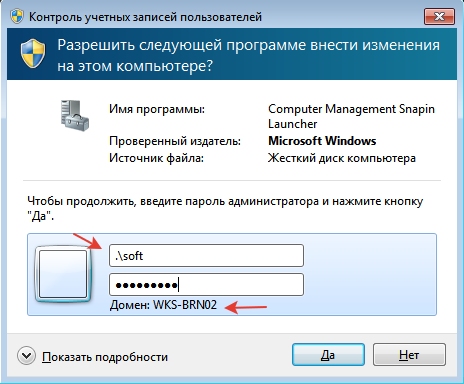

Либо локального администратора:

И видим что политика отработала правильно:

На нашей админской рабочей станции на Windows 10 всё сработало:

Для нашей админской машины это в принципе не нужно так как мы уже добавляли учётку “itmaster” в локальные администраторы, но каких-либо конфликтов в связи с этим не будет. Что мы добились тем что наш доменный пользователь стал локальным администратором на рабочих станциях - а то что теперь мы можем без проблем подключаться к ним по RDP, не задействуя доменного администратора. На этом всё, и переходите в следующий раздел.

Навигация:

Проектирование базовых сервисов на основе Windows Server 2019.

Знакомство с Windows Server 2016.