Windows Server 2019

22.03.2021

Проектирование базовых сервисов на основе Windows Server 2019.

Часть 6. Способы влияния на рабочие станции.

Я снова всех приветствую. Продолжаем поднимать инфраструктуру на нашем воображаемом предприятии. В этой статье мы посмотрим как мы можем воздействовать на рабочие станции помимо RDP. Находясь у себя в уютном кабинете, за нашей админской машиной “WKS-BRN01.brn.mrstudio22.ru”, в сеансе своей повседневной учетной записи “itmaster”. Которая, напомню из предыдущих статей, является локальным администратором на всех рабочих станциях, благодаря групповой политике, которая в свою очередь сделала так чтобы доменная группа “LocalAdminBrn” была в составе локальной группы “Администраторы” на рабочих станциях. И конечно же наша доменная учётная запись “itmaster” входит в состав этой самой доменной группы “LocalAdminBrn”. Это, так сказать, краткое содержание предыдущих серий. Мы посмотрим на некоторые возможности влияния на рабочие станции.

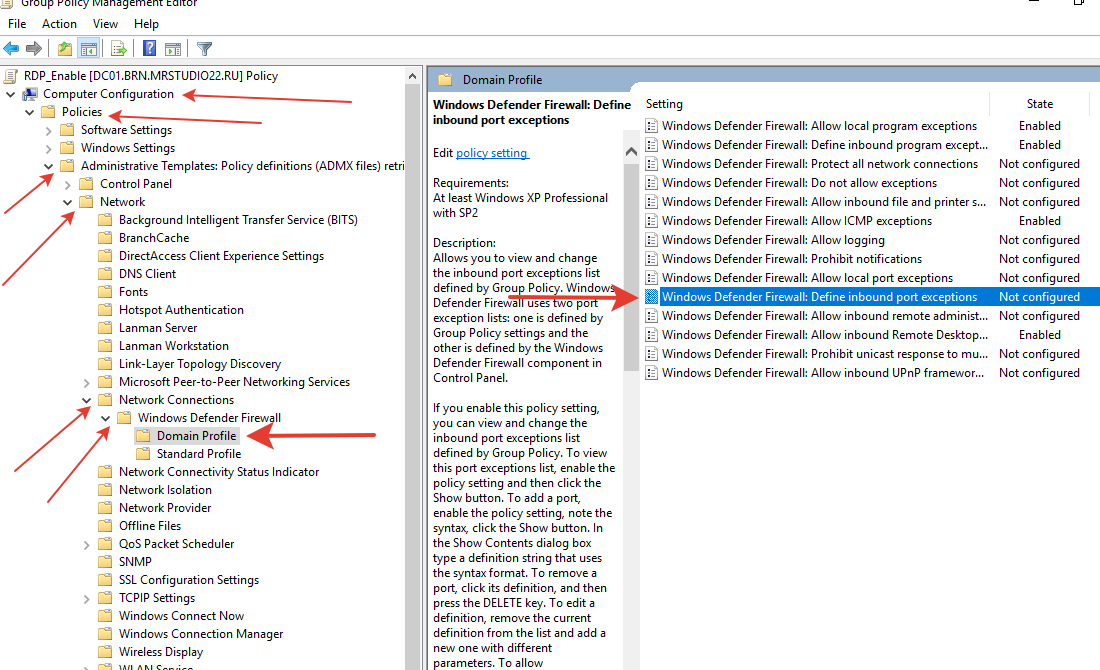

Начнём с того что нужно сделать исключение в брандмауэре по 445 порту TCP для того чтобы можно было дополнительно управлять рабочими станциями. Для этого внесём изменения в наш ранее созданный объект групповой политики “RDP_Enable”. В настройках политики мы идём в Computer Configuration - Policies - Administrative Templates - Network - Network Connections - Windows Defender Firewall - Domain Profile. Справа выбираем Windows Defender Firewall: Define inbound port exceptions.

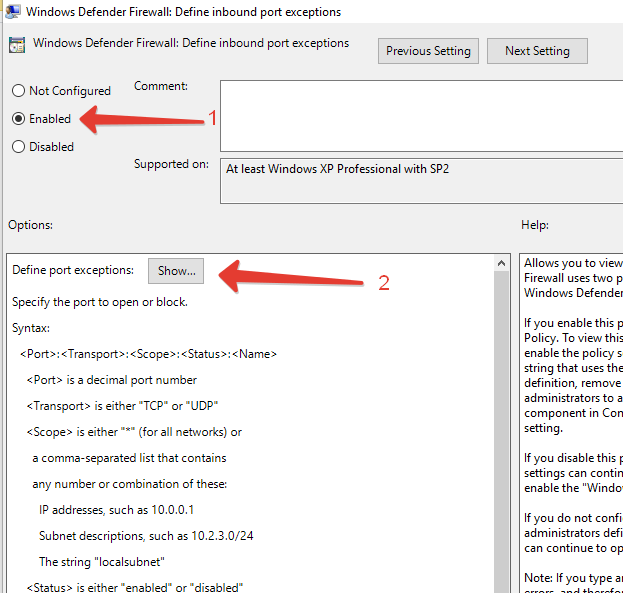

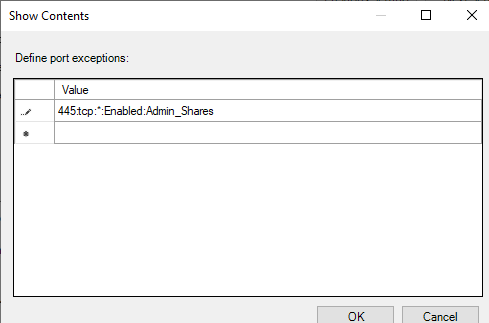

И прописываем разрешение на исключение 445 го порта (445:tcp:*:Enabled:Admin_Shares):

После чего поставим курсор на следующую строку и можем жать “OK”.

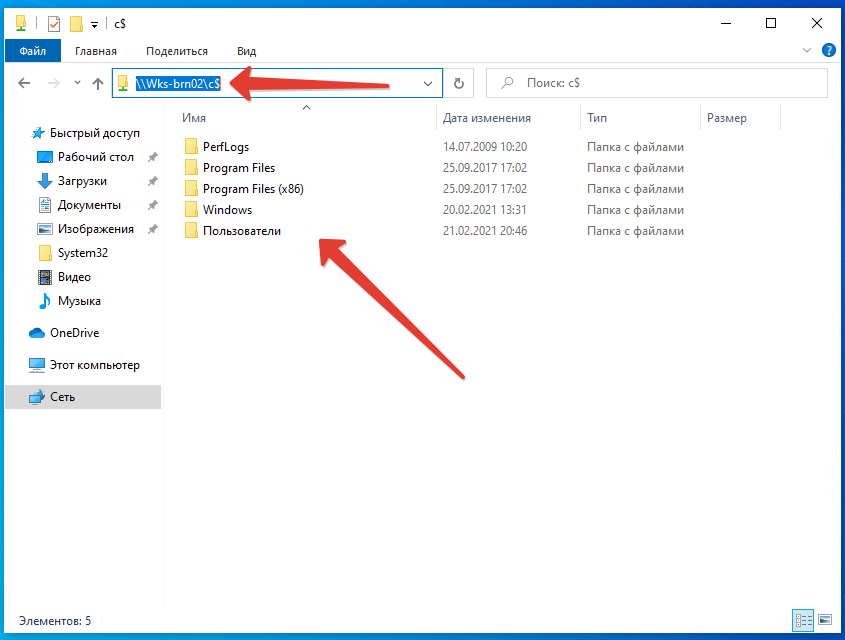

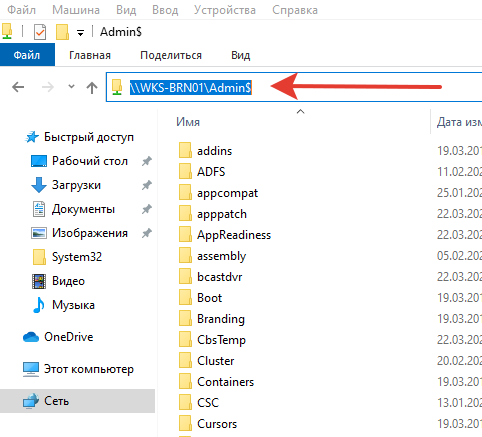

Конечно вы уже поняли что речь идёт о легендарных “админских шарах” или легендарного доступа через доллар. Если мы в проводнике наберём сетевой адрес рабочей станции и далее через слэш пишем букву диска с долларом то попадаем таки на этот диск. И так на мы можем нырнуть на диск “C:\” любой рабочей станции, до тех пор пока мы там локальный администратор. Набираем в проводнике “\\WKS-BRN02\C$” - И увидим содержимое диска “C:\” этой рабочей станции.

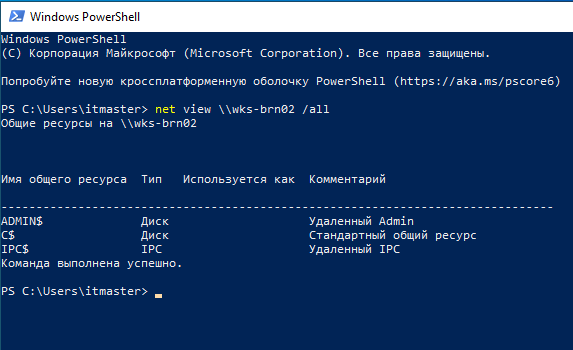

Это может пригодится, например, для копирования на рабочие станции каких то файлов установщиков. Или вам нужно наоборот что-то удалить из дисков. Можно получить список доступных административных шар на удаленном компьютере с помощью PowerShell команды: “net view \\computername /all”

Если в проводнике набрать “\\WKS-BRN02\Admin$” то мы попадём прямиком в каталог Windows он же “%SystemRoot%”.

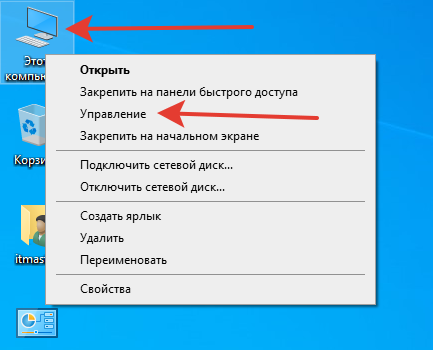

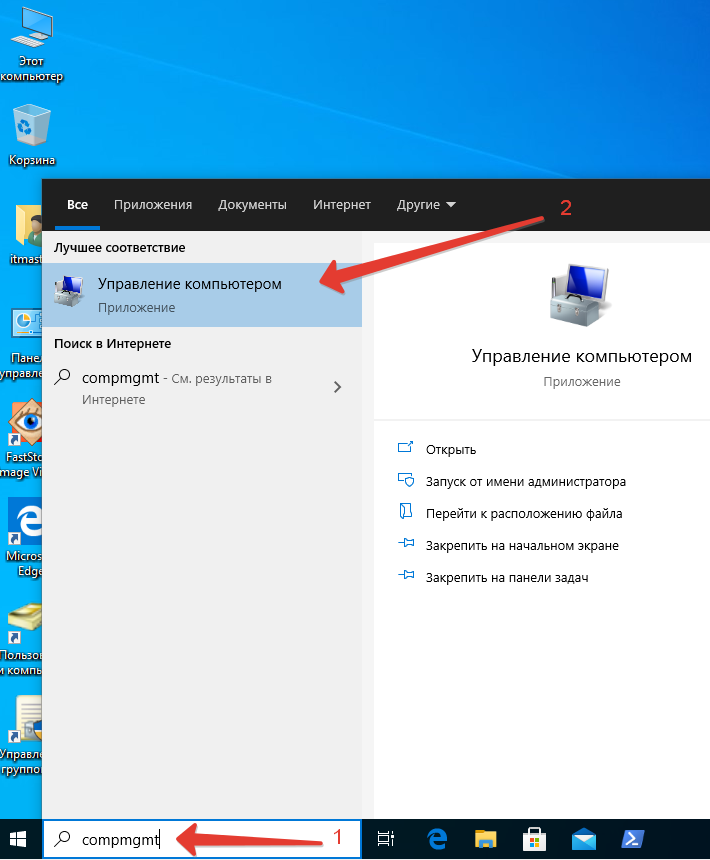

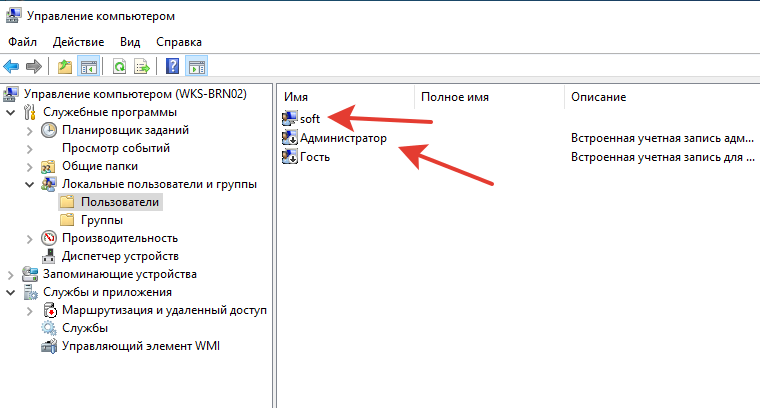

Дальше интереснее! Мы можем нырнуть в оснастку “Управление компьютером” на любой рабочей станции. Запускаем у себя оснастку “Управление компьютером”.

Либо в поисковой строке набираем “compmgmt” и затем просто жмём “Enter” на клавиатуре:

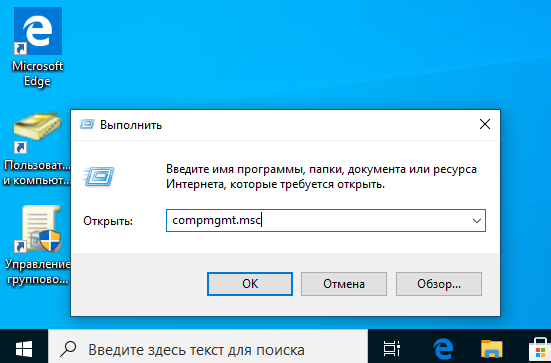

Или нажать сочетание клавши “Win+R” - появиться диалог выполнения команд - набрать compmgmt.msc:

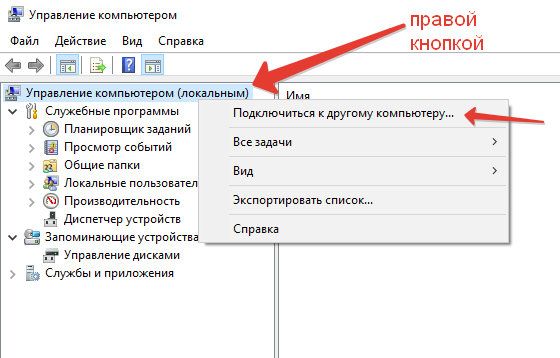

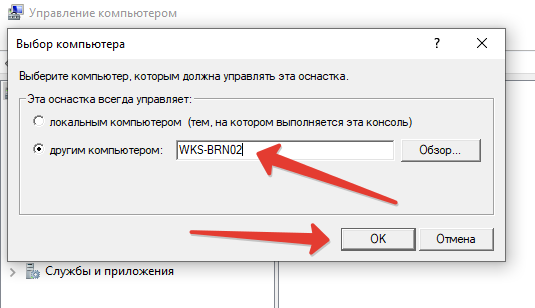

В появившейся оснастке жмём по верхнему пункту “Управление компьютером (локальным)” - и выбираем “Подключиться к другому компьютеру”:

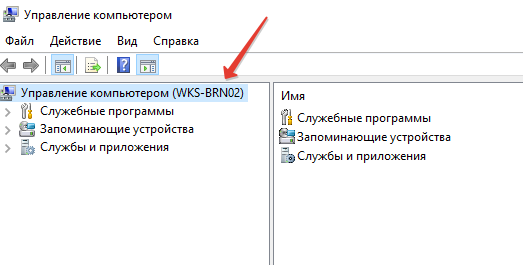

И вот мы управляем удаленной рабочей станцией:

Теперь мы можем например поменять пароль у локальных учётных записей, в том числе из группы “Администраторы”. Или включить / отключить учётки.

На этом пока всё. Проходите в следующие статьи.

Навигация:

Проектирование базовых сервисов на основе Windows Server 2019.

Знакомство с Windows Server 2016.