Windows Server 2019

26.01.2021

Проектирование базовых сервисов на основе Windows Server 2019

Часть 1. AD DS / DNS / DHCP.

Для начала давайте подумаем в каких предполагаемых условиях мы начинаем работу. Мы предполагаем что у нас на текущий момент нет никаких сервисов совсем, то есть будем поднимать всё с нуля. У нас есть только провод от провайдера который даст нам выход в интернет. У нас есть конечно некое серверное помещение в котором стоит коммутационный шкаф. В этом шкафу есть кросс с оптикой от провайдера, стоит коммутатор, в который заходит оптический патч. У нас конечно есть патч- панели, в которые приходят провода со всех кабинетов. И есть коммутатор, порты которого мы соединяем с портами патч-панелей по мере заполненности кабинетов людьми. Также этот коммутатор будет нашем шлюзом так как он скроссирован с коммутатором в который заходит оптика от провайдера. Предположим что доблестными сетевыми администраторами у нас на этом абонентском коммутаторе настроена сеть 10.101.0.0. Адрес шлюза предположим будет 10.101.0.254. Это всё наша стартовая точка, у нас нет больше ничего но нужно поднять базовые сервисы для пользователей-клиентов. А пользователи уже расселись по кабинетам - включили компьютеры со своей клиентской WIndows 10 - сидят и ждут от вас чудо. Вдруг мы слышим стук в дверь - кто это? Недовольные пользователи? Нет открыв дверь мы видим что доставка привезла 2 большие коробки. Это 2 одинаковых железных сервера, которые купила компания по вашим рекомендациям. Отлично! Устанавливаем сервера в шкаф, подключаем их к гарантированному питания от источника бесперебойного питания и начинаем устанавливать на первый сервер операционную систему.

Установка Windows Server 2019

Лицензию мы купили. Теперь скачаем образ. Вы можете скачать образ где считаете более правильно. Я иду на адрес https://www.microsoft.com/ru-ru/windows-server и скачиваю триальную версию. Для моего испытательного полигона это не имеет значение. Вы конечно в условиях своего продакшена ставите именно образ продукта. Его можно скачать как с сайта Microsoft так и с других надежных источников - например проект пятилистник http://pyatilistnik.org/skachat/.

Кстати по поводу локализации. В данной статье я буду использовать именно английскую версию. Это субъективно мое решение конечно - я считаю софт нужно изучать именно на английском потому что помощи в интеренет больше именно на английском языке и просто потому что некоторые русифицированные пункты настроек могут больше запутать чем помочь.

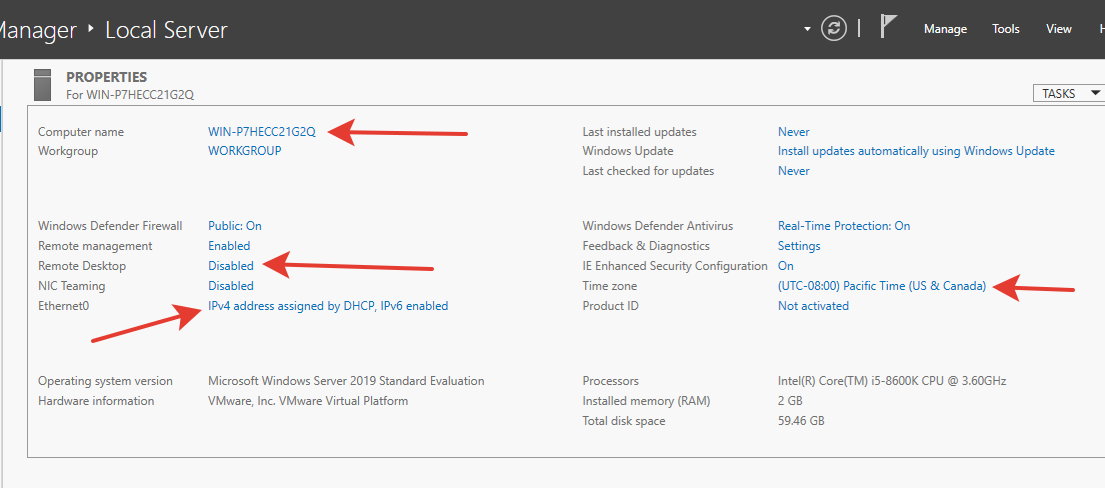

Итак после установки загружаемся в сервер, вводим пароль администратора который вводили при установке и нас встретит Server Manager, где нужно сделать предварительные настройки. Часовой пояс, имя компьютера (dc01), разрешить RDP подключение, назначить статический адрес (в нашем случае "10.101.0.253"). Таким образом мы уже забрали 2 адреса из нашей подсети:

10.101.0.254 - Шлюз (коммутатор);

10.101.0.253 - Это адрес нашего первого сервера с ролями AD DC, DNS, DHCP.

После чего отправляем сервер в перезагрузку для применения изменений.

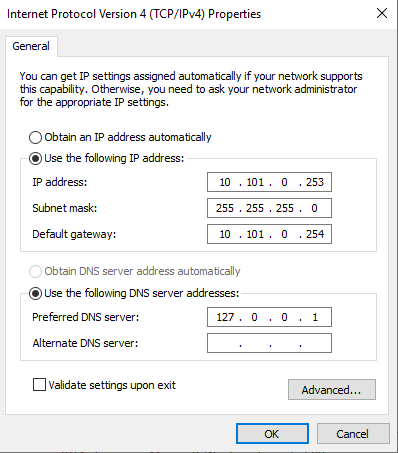

Приступим к установке роли контроллера домена. Это будет новый домен в новом лесу. В IP настройках сетевого интерфейса заранее пропишем DNS 127.0.0.1 так как вмсете с ролью AD DC поднимется и роль DNS.

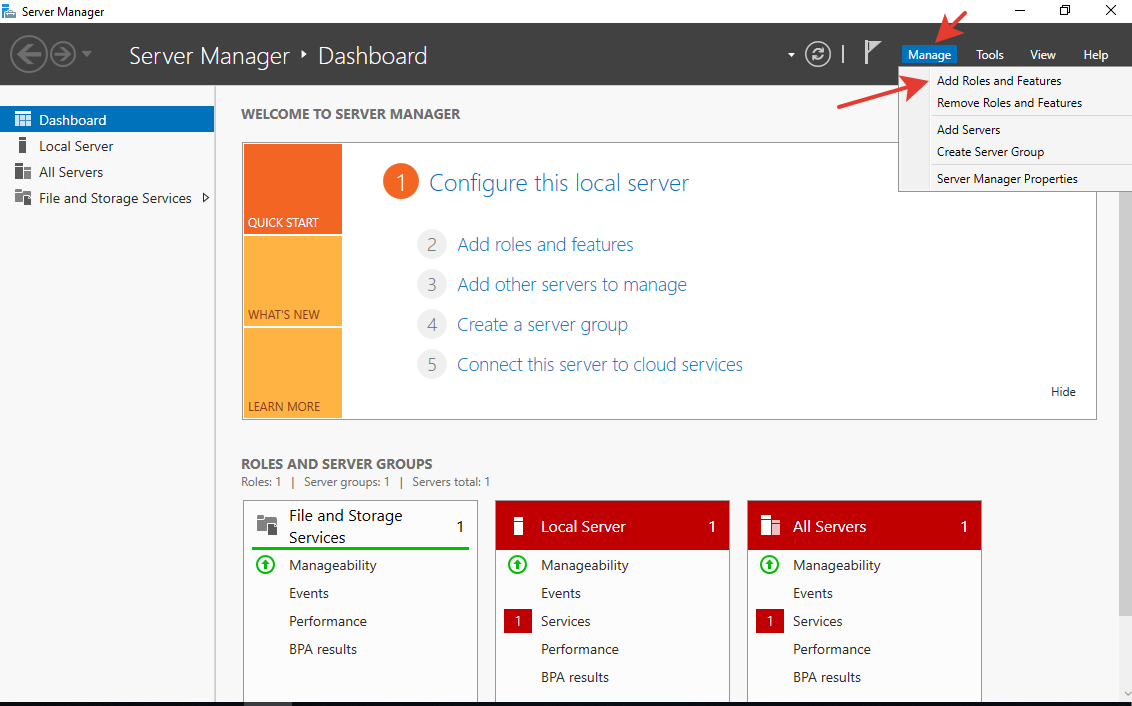

В server manager идём в Manage - Add Roles and Features:

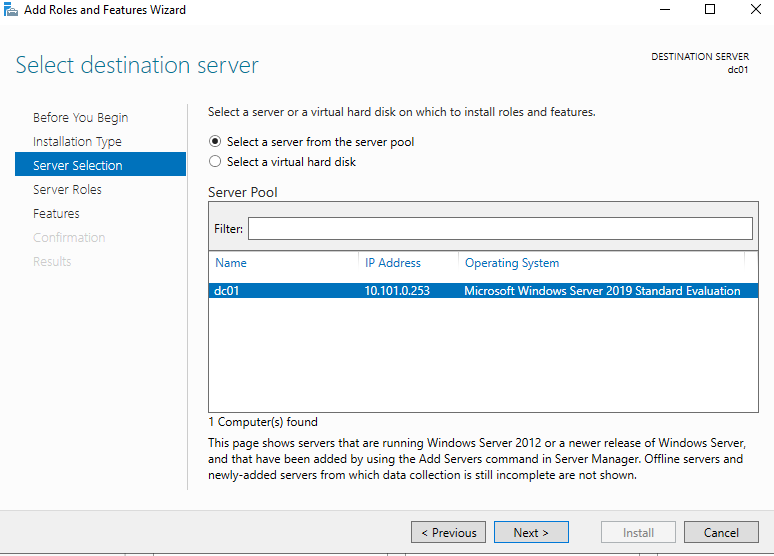

Жмём несколько раз “Next”. При выборе сервера выбираем пока что единственный dc01

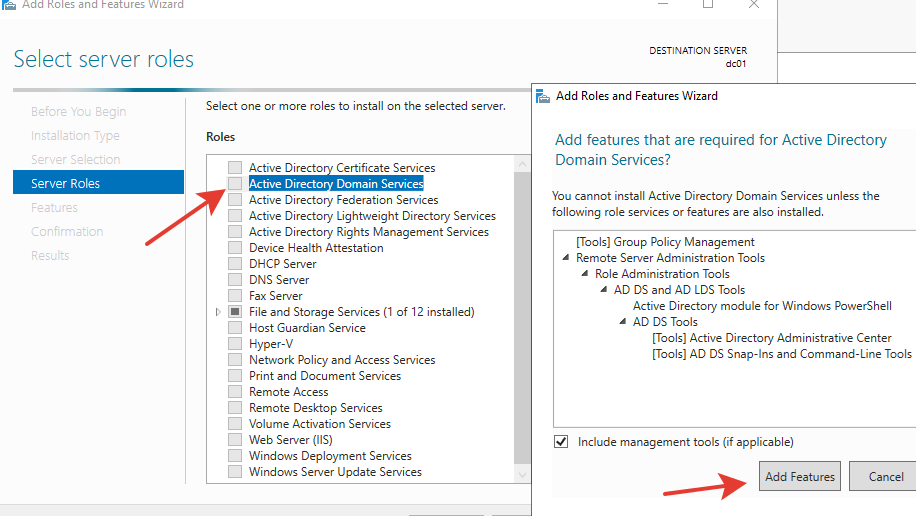

Выбираем роль Active Directory Domain Services.

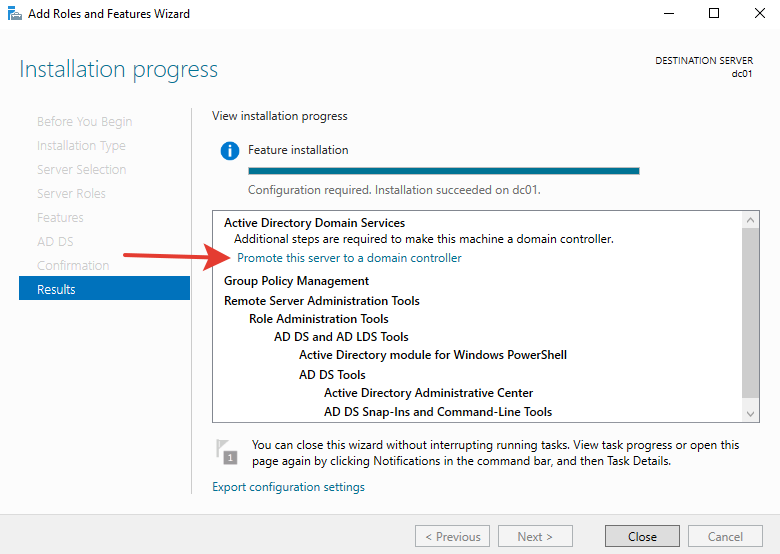

После окончания установки жмём “Promote this server to a domain controller”

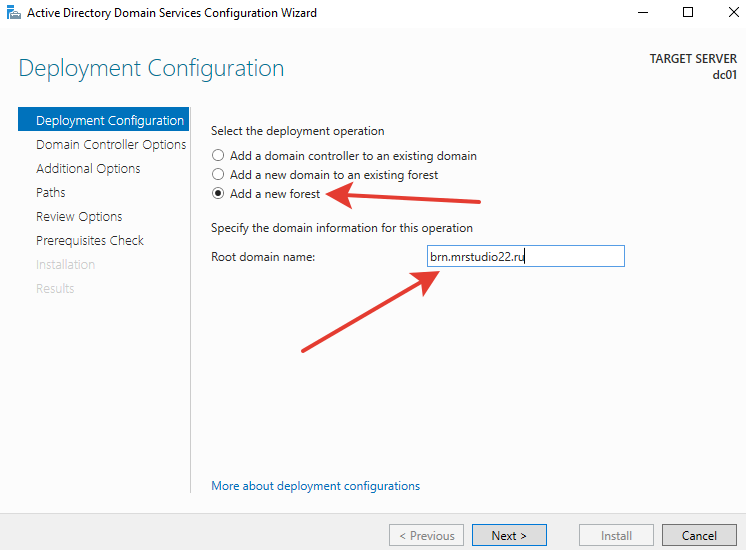

Далее уже становиться интересно - Мы делаем новый лес (new forest). Прописываем название домена. И вот с прописываем домена нужно быть аккуратней. По правилам хорошей практики исходить нужно из имени домена сайта компании. Например я выбрал свой домен в глобальном интернете mrstudio22.ru, но в случае домена активных каталогов нужно добавить субдомен, который будет говорить вам об этой площадке. Например brn.mrstudio22.ru так как brn - Барнаул. То есть в моём примере филиал организации в городе Барнаул.

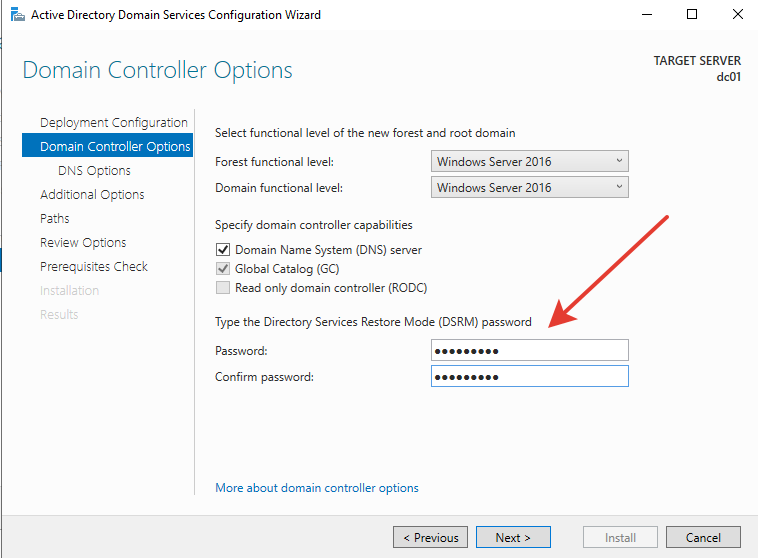

Далее прописываем пароль восстановления домена и следом заносим в keepass в догонку с паролем от administrator. В современном мире без менеджера паролей никак.

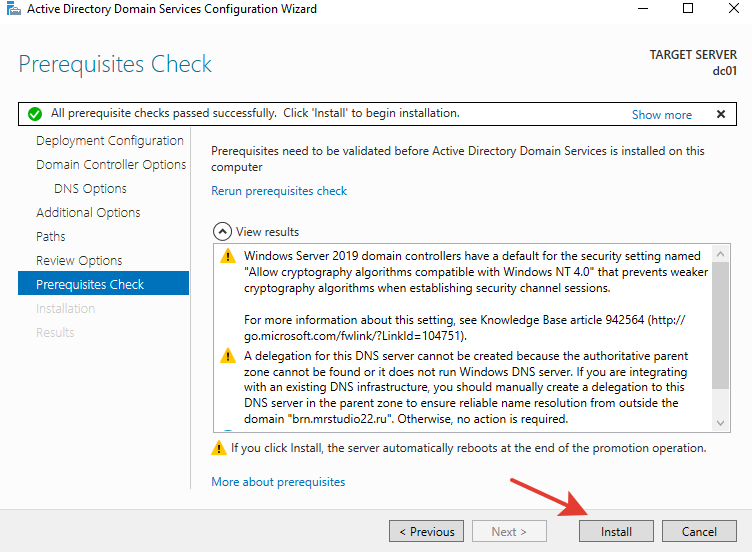

Жмём далее, делегирование DNS пока можно не делать. А вот следующий пункт важен. В строку NetBIOS domain name вводим “BRN” - то есть наш субдомен от полного имени домена “brn.mrstudio22.ru”. Далее просто жмём далее и “install”. После чего сервер сам перезагрузится.

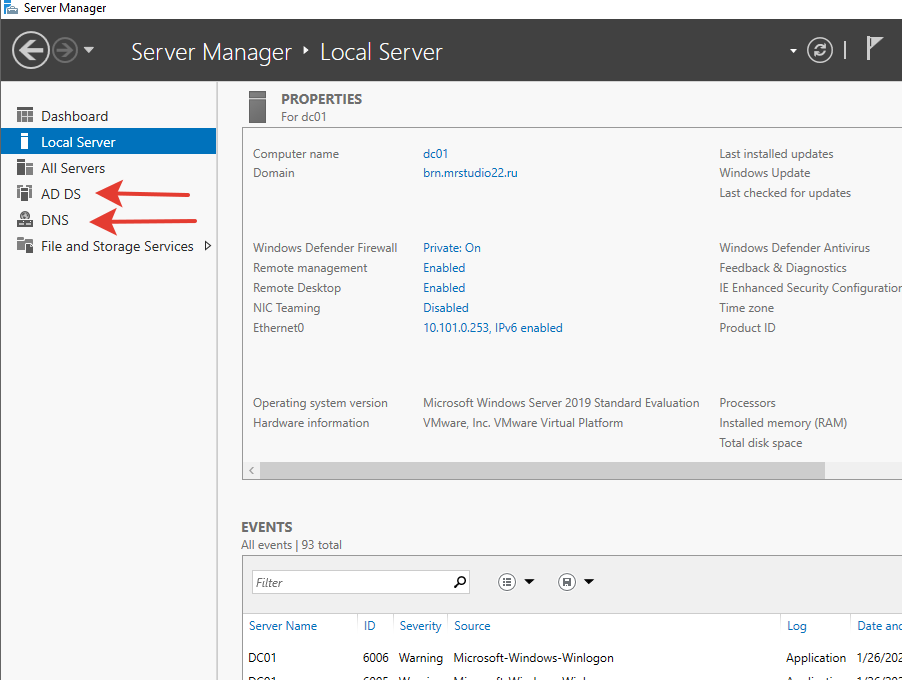

После перезагрузки наблюдаем наличие поднятых сервисов AD DS и DNS

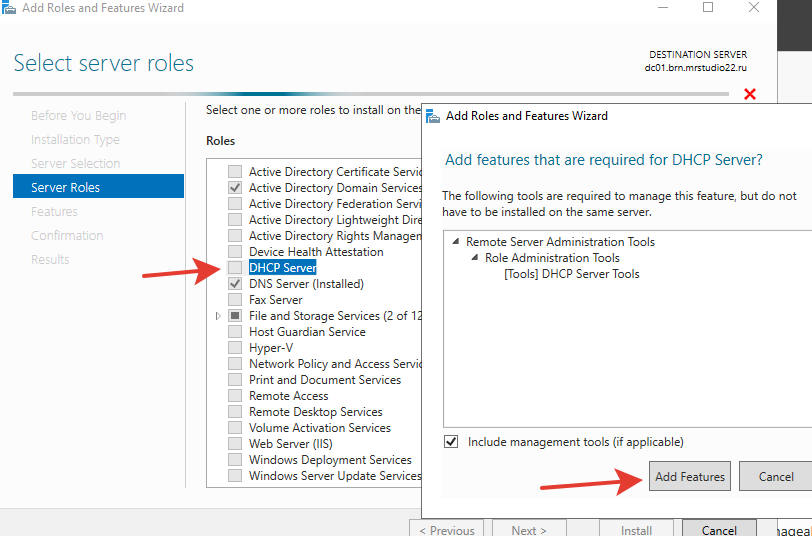

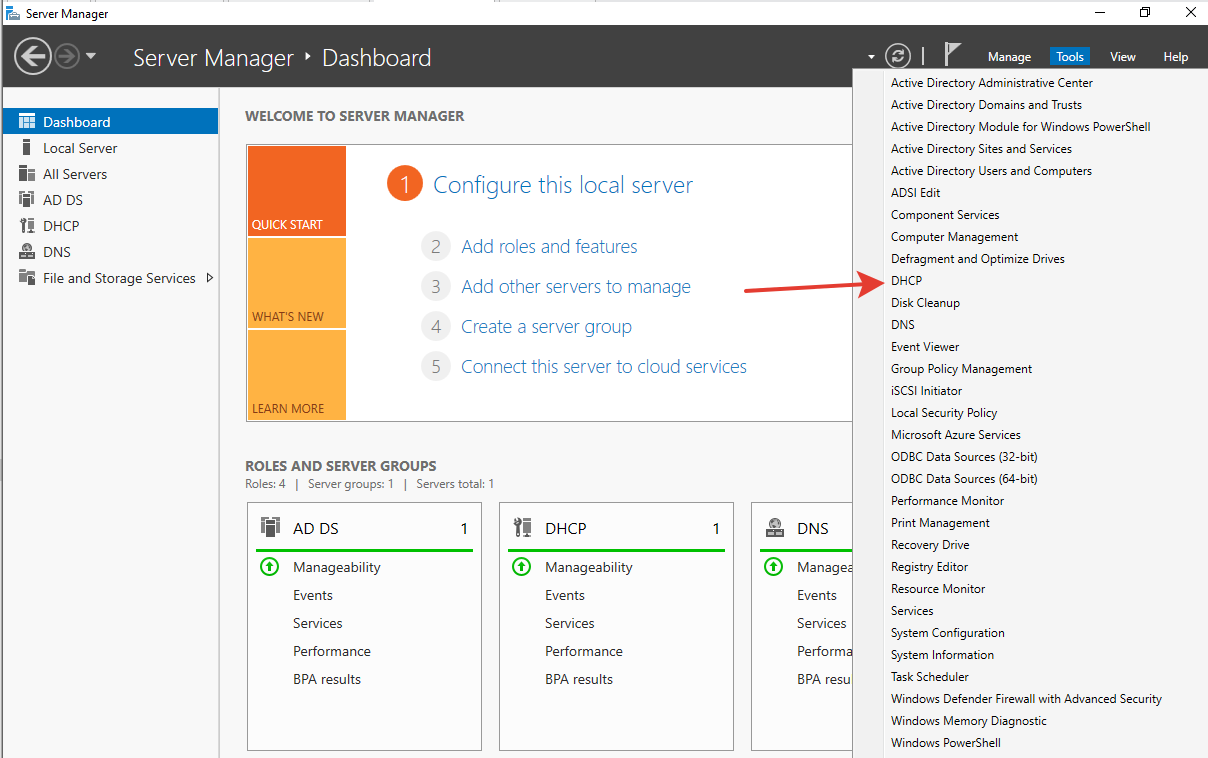

Теперь поднимем очень важный сервис DHCP.

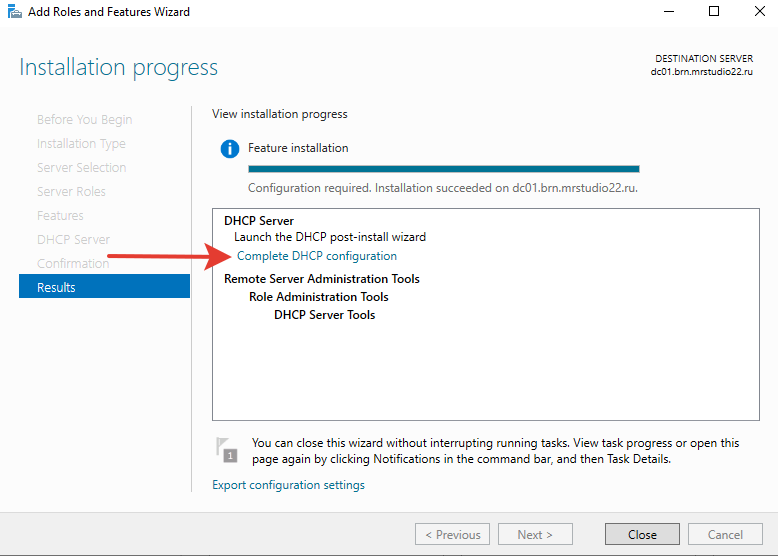

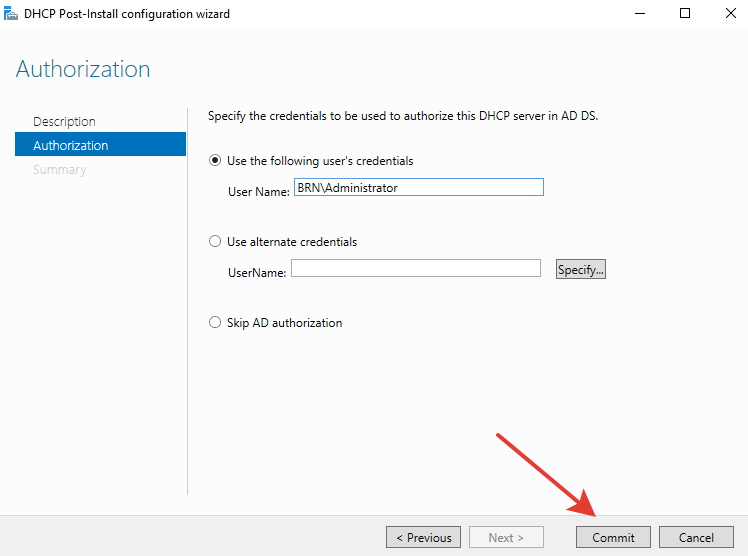

После установки жмём “Complete DHCP configuration”

В разделе “Description” просто жмём next. В разделе “Authorization” просто “commit” и далее “close”. Этим действием мы сделали авторизацию DHCP службы в домене, причем сделали это от имени доменного администратора. Авторизация обязательна так как неавторизованная роль DHCP не будет функционировать.

Теперь у нас практически полный набор базовых сервисов необходимых для работы организации. Но их ещё нужно настроить! Для начала взглянем на службу контроллера.

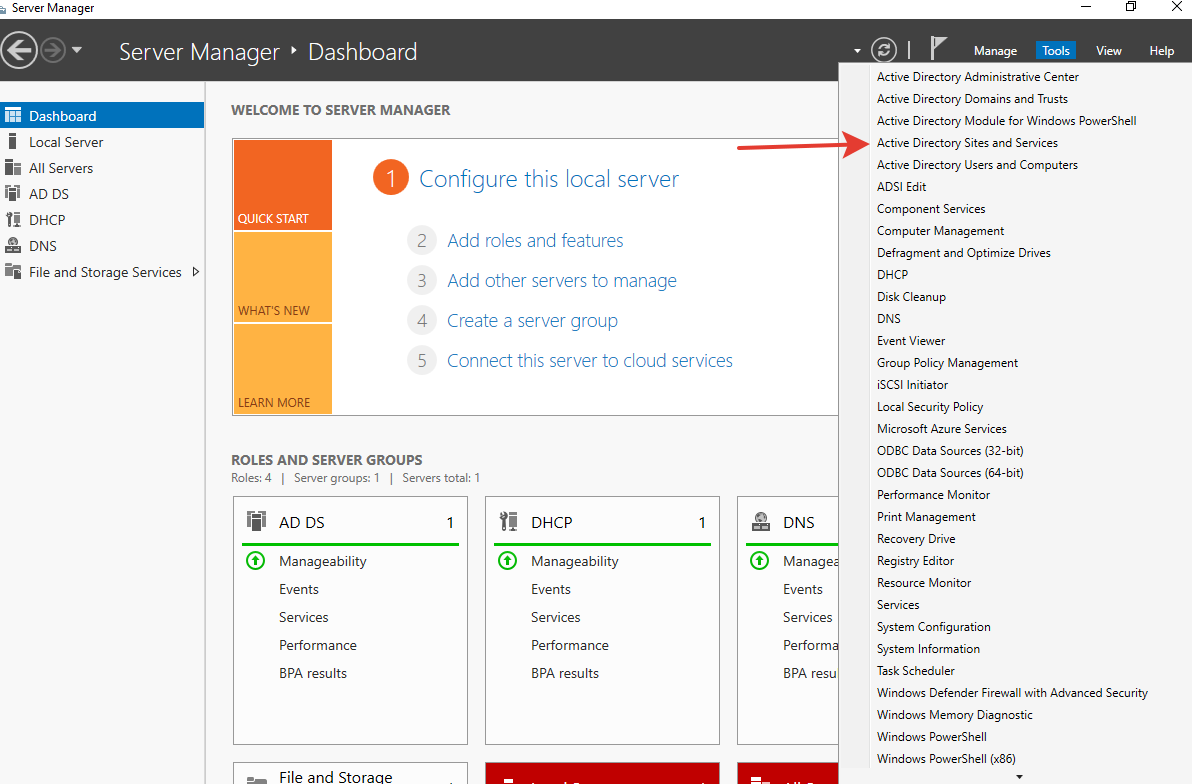

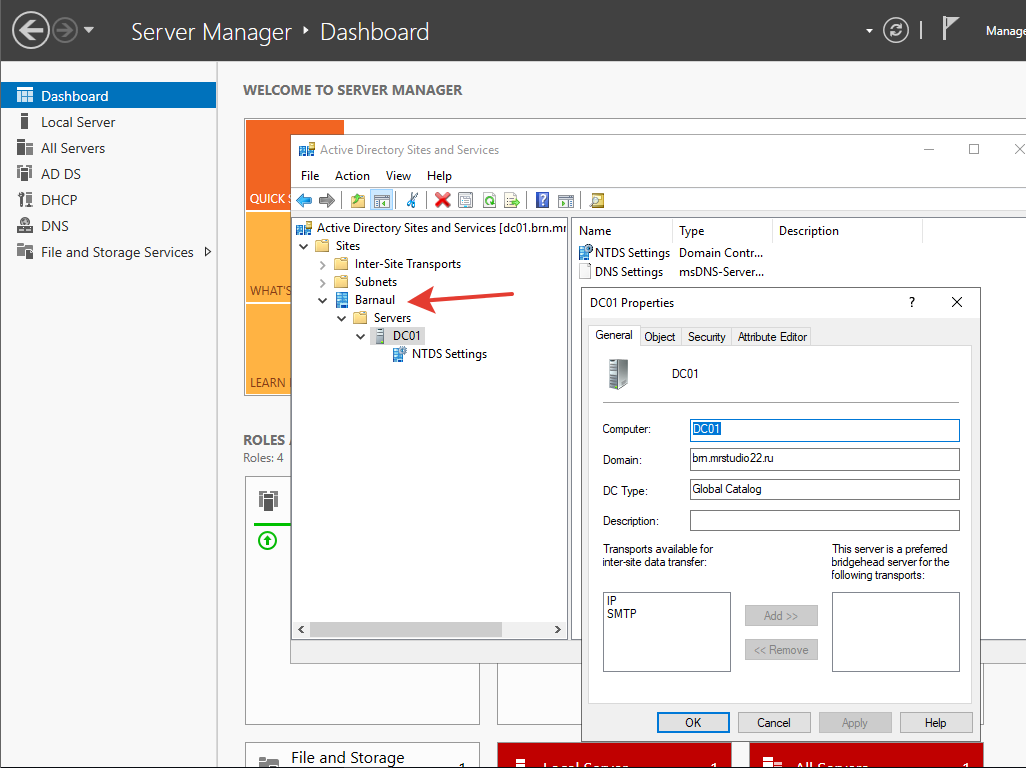

Идём в “tools” - “Active Directory Sites and Services”:

Для наведения порядка я переименую сайт с “Default-First-Site-Name” в “Barnaul”. Это делать не обязательно, просто мне самому будет так удобней так как если вдруг поставят задачу развернуть филиал в другом городе - это будет другой сайт со своей подсетью, и называться будет в соответствии с расположением. Это не обязательно - просто нагляднее для администрирования. По поводу сайтов вы можете обратиться к предыдущим моим статьям о Windows Server 2016.

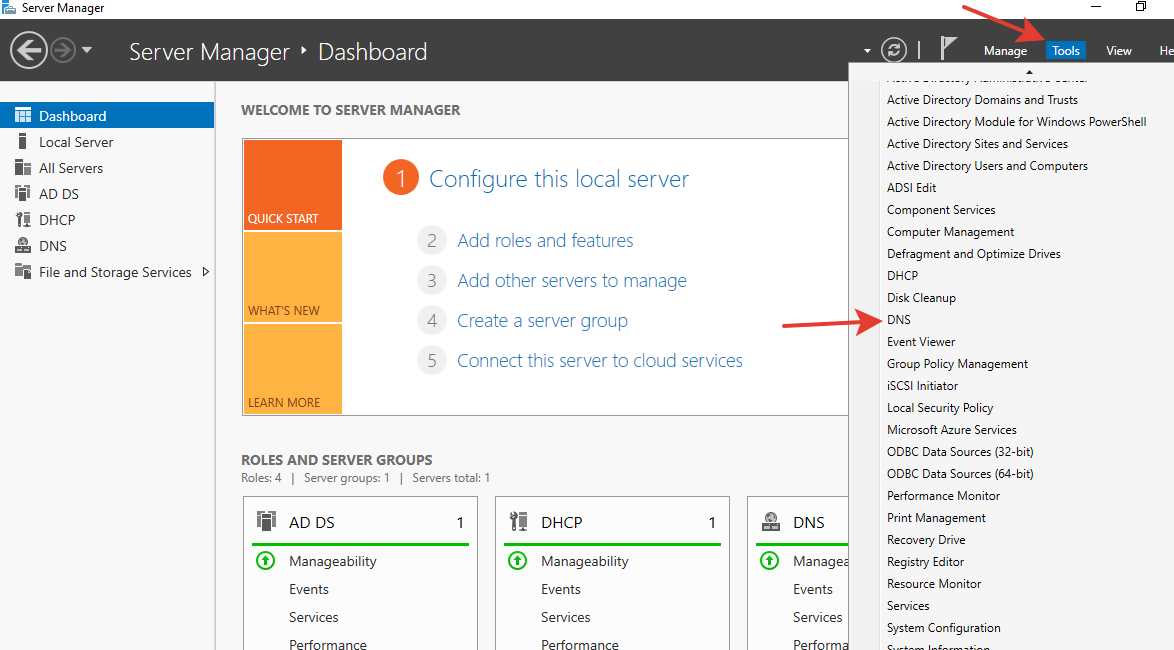

Далее давайте обратимся к сервису DNS:

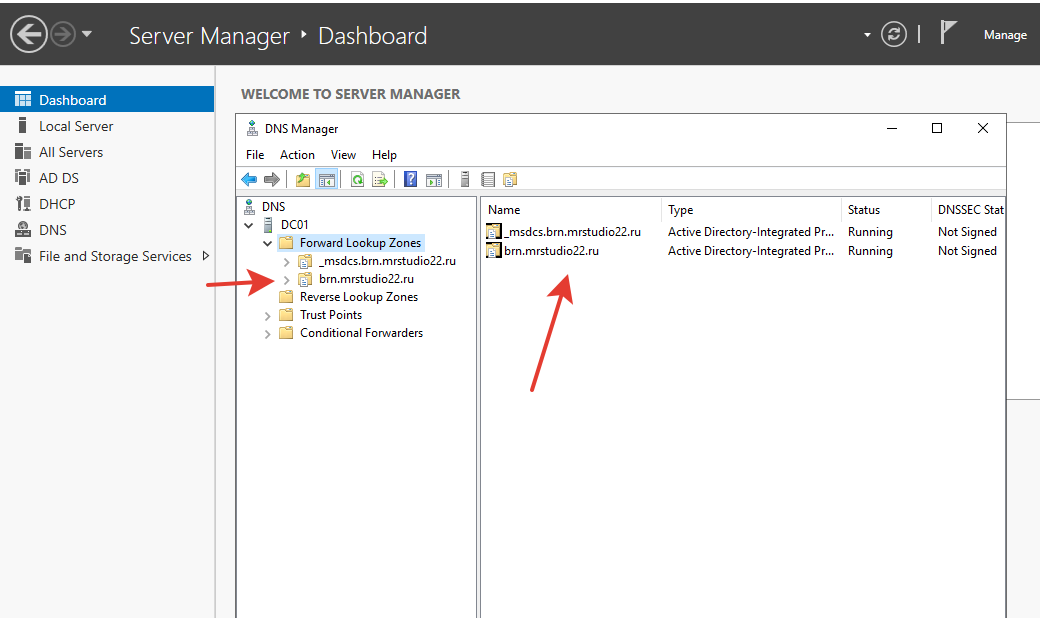

Мы видим что благодаря тому что сервер доменный, у нас уже есть зона прямого просмотра “brn.mrstudio22.ru”. Название зоны не просто так дублирует название домена - это говорит о том что эта конкретная зона обслуживает этот конкретный домен.

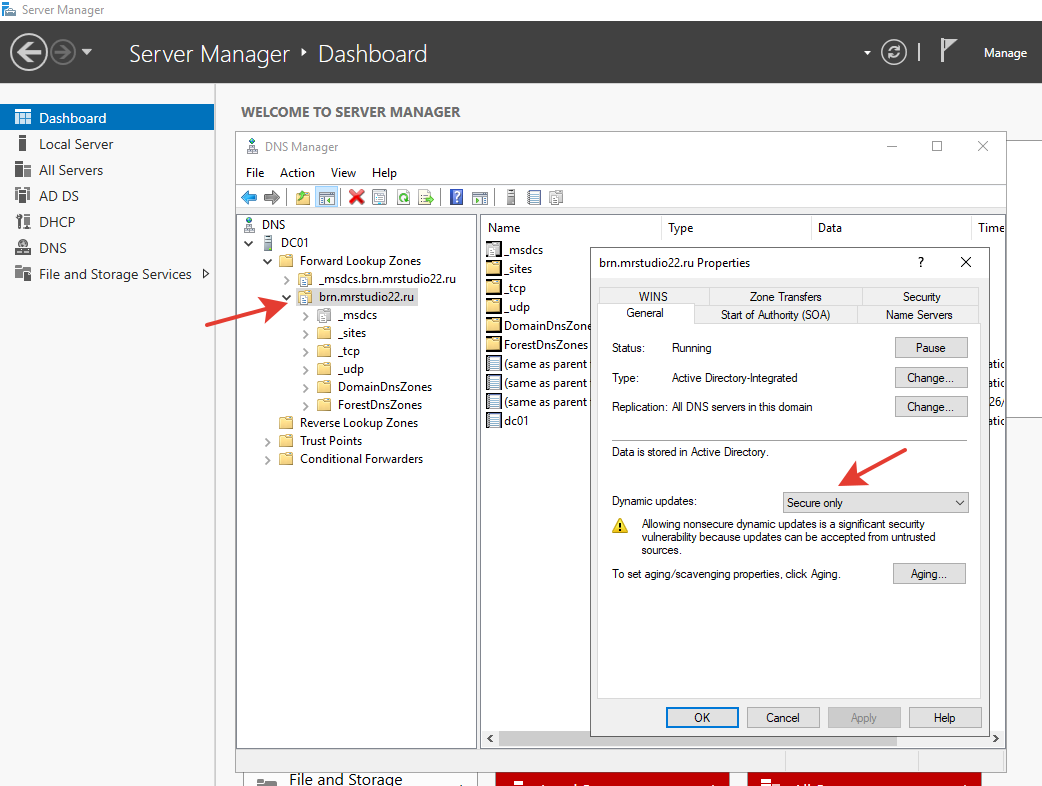

В принципе раз зона у нас уже есть, значит она должна работать. Но мы взглянем на один момент - в свойствах зоны есть пункт “Dynamic updates”. И он имеет значение “Secure only” - что означает что записи будут вноситься только тех машин, которые в домене. Если вам нужно чтобы DNS заполнялся адресами от машин, которые не включены в домен, то выставляйте “Nonsecure”.

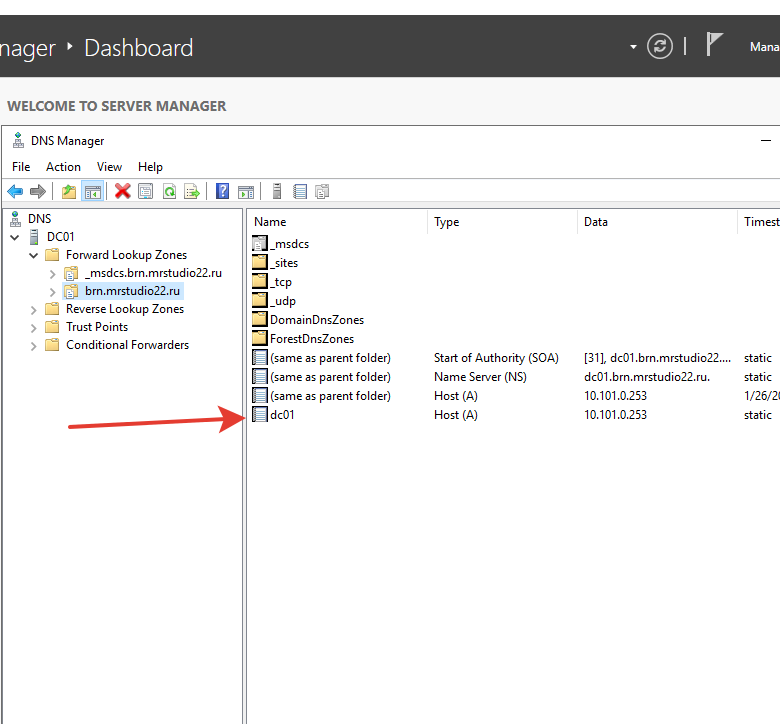

И как мы можем увидеть, сам для себя сервер уже сделал “А” запись.

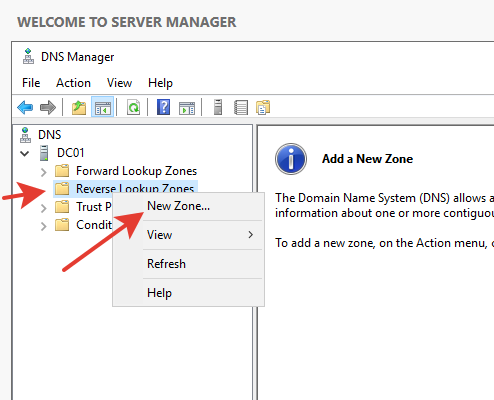

Зона прямого разрешения у на есть, теперь давайте активируем зону обратного просмотра. Это нужно для того чтобы мы могли IP адрес разрешать в имя. Правой кнопкой жмём по разделу “Reverse Lookup Zones” - “New Zone”.

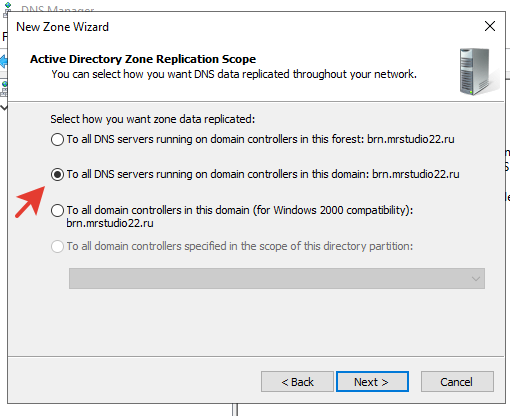

На определённом этапе мастер нас спросит как будет в дальнейшем реплицироваться эта обратная зона - на весь лес или только в данном домене. Мы сделаем только в рамках домена:

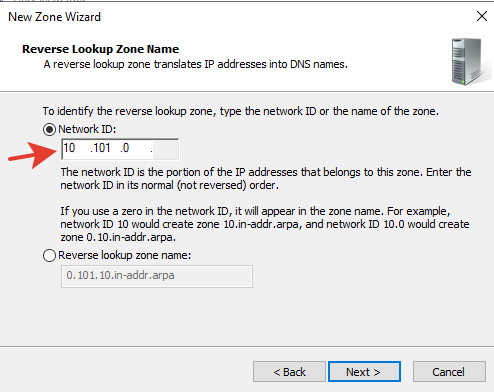

На этапе идентифицирования сети нужно просто вписать нашу подсеть.

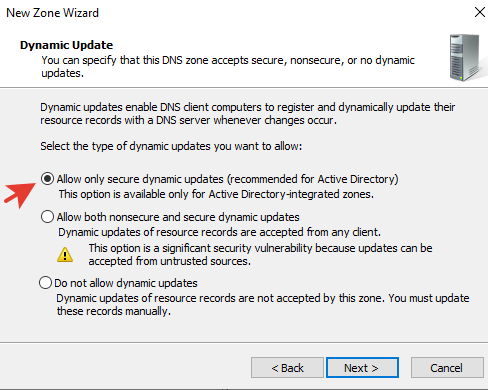

Затем выбираем безопасное или небезопасное наполнение зоны. То есть могут ли туда вписываться адреса НЕдоменных машин.

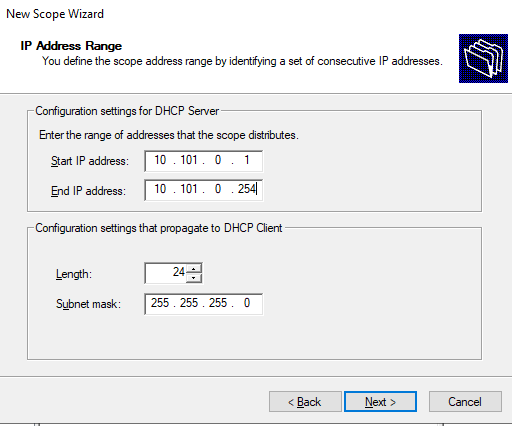

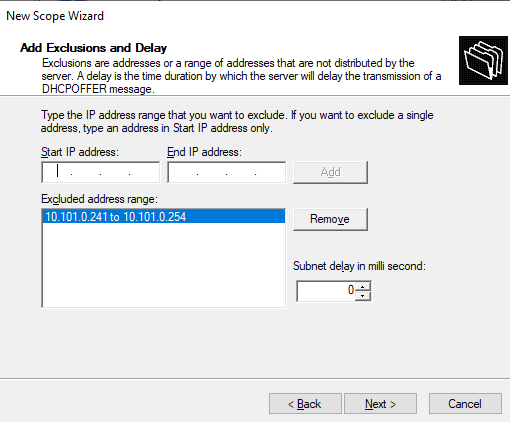

На этом настройку сервиса DNS мы пока закончим. Займёмся DHCP сервисом. Прежде всего нужно подумать о том что будет раздавать сервис клиентам. Мы знаем что у нас есть подсеть “10.101.0.0.” - значит для клиентов мы выделим диапазон от “10.101.0.1” до “10.101.0.254” исключая пул адресов для серверов (от 10.101.0.241 до 10.101.0.254). Напоминаю что “10.101.0.0” - это адрес сети а “10.101.0.255” - это широковещательный адрес сети и их нельзя задействовать для устройств.

Запускаем средство управления сервисом DHCP:

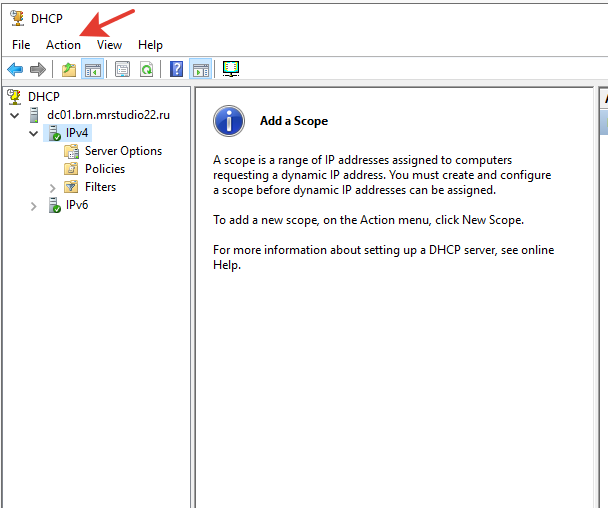

В открывшейся оснастке управления мы видим что у нас нет ни одной заданной области (scope). мы идём в “Action” и жмём “new scope”

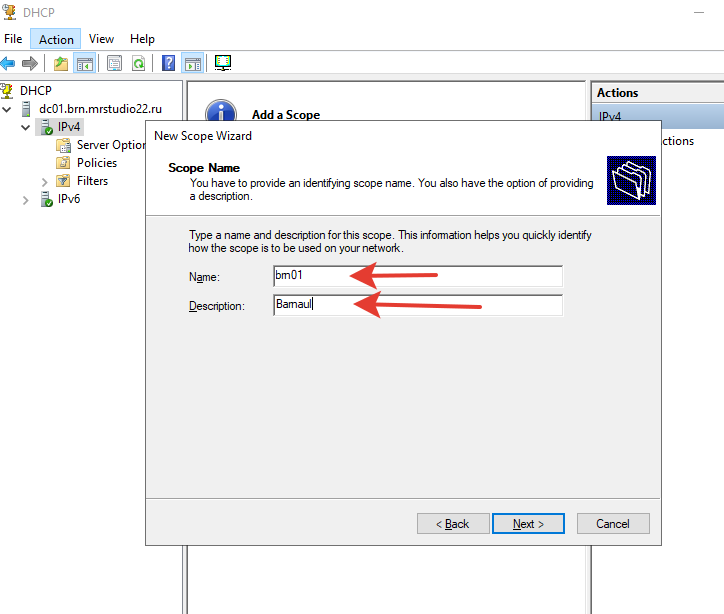

Откроется мастер создания области. Первым делом обозначим имя области и описание. Имя области я обозначил как “brn01” - почему именно так? Так взглянув на название этой области любой поймёт что она применятся к подсети клиенты которой сидят в Барнауле в неком филиале “01”.

Далее обозначим диапазон адресов и маску:

Далее диапазон исключения для серверов и шлюза. Вбиваем и жмём кнопку “Add”.

Соглашаемся продолжить настройки:

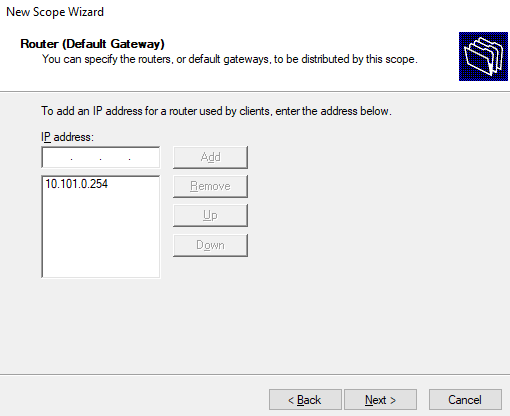

Вносим данные о шлюзе:

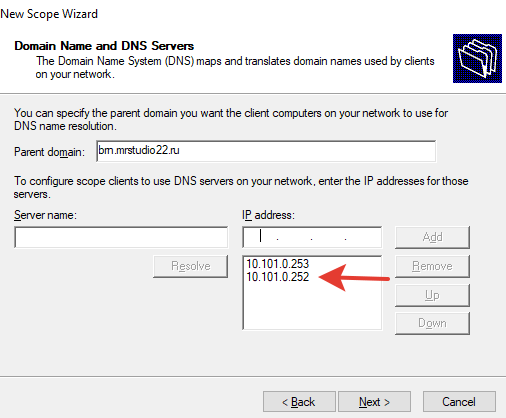

Вносим данные DNS. Тут наш сервер 10.101.0.253 как и должно быть. Но тут вы можете спросить а что за сервер 10.101.0.252. И это хороший вопрос. На этом этапе начнём раскрывать тайну зачем нам второй железный сервер. И самые догадливые уже догадались что он будет репликой основной железки. То есть на нём будет реплицирование как контроллера домена и DNS зоны так и DHCP области. Поэтому для клиентов в сетевых настройках будет не только основной DNS сервер “dc01” он же “10.101.0.253” но и вспомогательный “dc01” он же “10.101.0.252”.

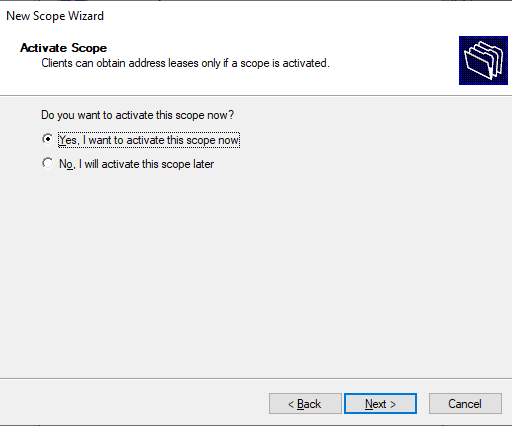

Далее соглашаемся что мы хотим активировать эту область. Без активации работать не будет.

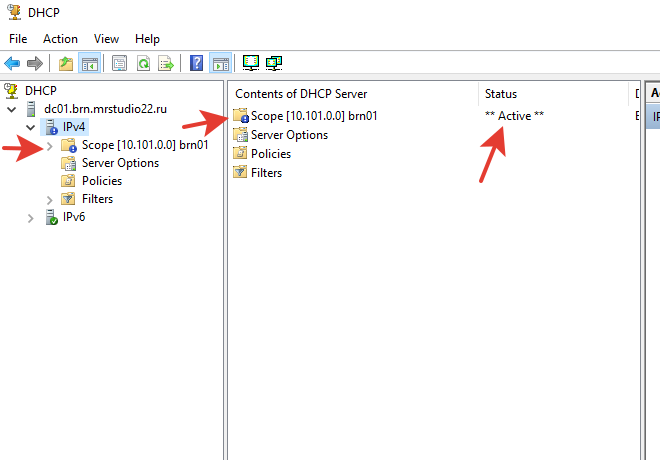

Область появилась:

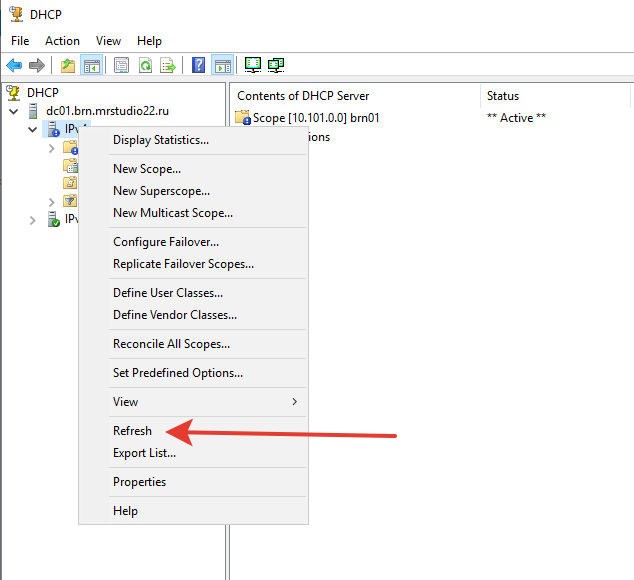

Тут может смутить значок восклицательного значка на сервере и области. Но это решается “рефрешем”:

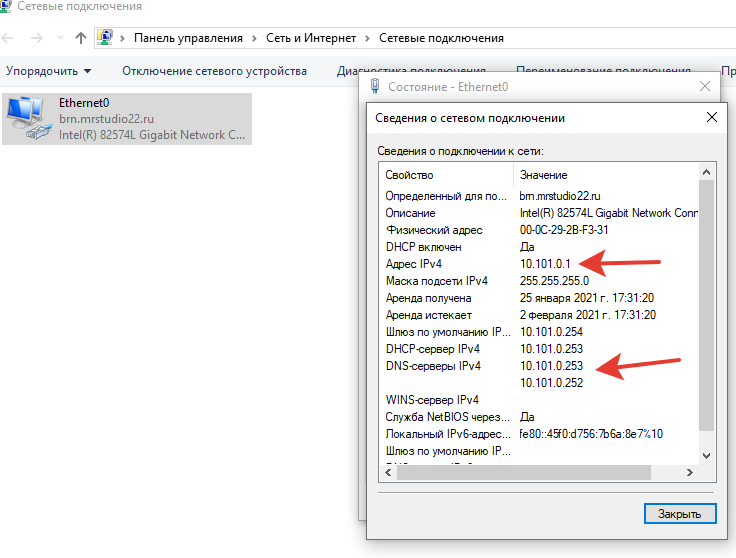

Итак область настроена - а это значит мы можем пойти к пользователю и проверить получит ли клиентская windows адрес из нашего заданного пула. Садимся за компьютер пользователя и смотрим сетевые настройки. Видим что клиент получил первый адрес из области “10.101.0.1”. Отлично.

На этом этапе пользователи уже могут хотя бы пользоваться интернетом. Но самое интересное конечно впереди.

Навигация:

Проектирование базовых сервисов на основе Windows Server 2019.

Знакомство с Windows Server 2016.